Kullanılan ağa bağlı herhangi bir makinenin, işletim sistemi, fiziksel aygıt tipleri, çalışma süresi, yazılım bilgileri, güvenlik duvarı ve ağ kartıyla ilgili bilgileri öğrenebilirsiniz.

Herhangi bir tarama türü belirtmezseniz TCP taraması yapılır.

Siz farklı bir aralık belirtmezseniz, bir IP adresi üzerinde en çok kullanılan 1000 port taranır.

nmap önce bir IP adresine ping sinyali gönderir ve cevap alamaz ise o IP kapalı olarak kabul eder. Oysa, IP adresinde çalışan bir Firewall varsa ping sinyaline cevap vermemeye ayarlanmış olabilir. Ping taraması yapmadan her IP adresini açık kabul etmek için -Pn parametresini kullanabilirsiniz.

(kali linux altında standart araç halindedir.) Linux kurulum için;

sudo apt-get update

sudo apt-get install nmap

Genel kullanılan parametreler;

-sn: Port taraması yapma anlamına gelir.

-n: DNS Çözümlemesi yapma anlamına gelir.

-v, -vv, -vvv: Ekrana gösterilecek detayları arttırır.

-F: Daha hızlı tarama yapar. Daha az sonuç bulur.

-sS:Syn Taraması Yapar

--reason: Bulduğu bir sonucun sebebini gösterir.

--open: Sadece açık Portları gösterir.

-p-: Bir IP üzerinde bulunması muhteme 65535 portun hepsini tarar.

-sV: Açık portta çalışan servisin ne olduğunu bulmaya çalışır. -sC ile birlikte kullanılırsa işe yarar.

-sC: -sV ile versiyon tespiti yapılırken nmap scriptlerini kullanır.

-p: Sadece bu parametreden sonra belirtilen portları tarar.

-6 parametresi, bir IPv6 hedefin taranmasını yapmak için kullanılır.

-PN : Bazı güvenlik duvarları ping gönderildiğinde karşılık vermez. Bu durumda -PN parametresini kullanırsanız NMAP, o makineyi ayakta kabul edecek ve taramaya başlayacak.

-sP : İp adresi aralığındaki hangi makineler açık onları listeler ve port taraması yapmaz. Root yetkisi ile çalıştırırsanız yerel bir ağda mac adreslerini de size listeleyecektir.

-PS : Makinelere ping gönderilirken standart olarak 80 portu tercih edilir. Ancak siz bunu değiştirebilirsiniz. Ping göndererek yapılan kontrol işleminde istediğiniz portu seçmeniz mümkün. Örneğin : nmap -PS 80,22,443,25 [hedef]

-PA : Standart durumlarda ICMP taraması gerçekleştiğini söylemiştik. Bu işlem üçlü el sıkışması gibidir. ACK paketleri gönderilmesini sağlar. ICMP engelleyen güvenlik duvarları bulunuyorsa bu tarama biçimi çözüm olabilir.

-PU : UDP paketleri göndermeyi tercih eder. Varsayılan port numarası 40125’tir. Bunu değiştirmeniz de mümkün. Örneğin : nmap -PU 22,25,80,443 [hedef]

-PY : Hedefin Akış Kontrol İletim Protokolünü (SCTP) kullanarak keşif yapar. SCTP ise genelde ip tabanlı telefon sistemlerinde kullanılır. Yine PU’da olduğu gibi port belirtmeniz mümkün.

--scanflags: Farklı bayraklarla tarama yapılmak isteniyorsa kullanılır --scanflags bayrak(tüm bayraklar için ALL kullanılır.) Örn: “--scanflags FIN”

--traceroute = Bu parametre ile hedef cihaz ile port taraması yapan cihaz arasındaki network haritası çıkartılabilir.

--open-ports = Çıktı sonucunda sadece açık portlar gösterilir.

-A = Agrassive scan olarakta adlandırılır. -sC + -sO + -sV + --traceroute işlemlerinin hepsini bu komut vasıtası ile yapabilirsiniz.

--host-timeout = Hedef IP adresinin taramak için ayrılacak maksimum zamanı belirler.

Port Belirleme ve Tarama Düzenleme

-p <port aralığı>: Belirli portları aramak için kullanılır.örnek kullanım:

-p1-65535 (1. port ve 65535. port aralığı)

-p 21,53,111,137,8080

–exclude-ports <port aralığı> : Taranılması istenmeyen portlarda kullanılır.

Örnek kullanım:

nmap <ip adresi> -p1-100 –exclude-ports 22-55

(1-100 arası portları arasında tarama gerçekleştirsin ama 22-55 arasını taramasın.)

-F: Hızlı tarama

–top-ports: En sık kullanılan portları tarar.

Servis/Versiyon Tespiti

-sV: Açık olan portların servis ve versiyonlarını belirler.İşletim Sistemi Tespiti

-O: İşletim sistemi tespitini etkinleştirir.–osscan-limit: En az bir açık ve bir kapalı portu bulunan hedeflerin işletim sistemini belirlemeye çalışır.

–osscan-guess: İşletim sistemi belirlemesini daha agresif yapar.

–max-retries: Belirtilen sayı miktarında işletim sistemi tespitini tekrarlar.

- File Transfer Protocol(FTP) 20/21

- Secure Shell(SSH) 22

- Telnet 23

- Simple Mail Transfer Protocol(SMTP) 25

- Domain Name System(DNS) 53

- Domain Host Configuration Protocol(DHCP) 67/68

- Hypertext Transfer Protocol(HTTP) 80

- HTTPS 443

- NetBIOS 137/138/139

- Internet Message Access Protocol(IMAP) 143

- Simple Network Management Protocol(SNMP) 161/162

- Hypertext Transfer Protocol over SSL/TSL(HTTPS) 443

FIREWALL/IDS Sistem Atlamaları,Fragmantasyon

Port taraması yaptığınız sistemlerde firewall, ids sistemler bulunabilir. Bu sistemler port taramalarını engelleyebilir. Bu sistemleri atlatmak için kullanılan parametreleri gösterelim:-f: Parçalanmak istenilen paketin boyu 8 byte olması isteniyorsa bu parametre kullanılır.

-f -f: 16 byte için bu parametre kullanılır.

–mtu <sayı>Parçalanmak istenen parametre boyutunu el ile girmek istenirse bu parametre kullanılır.

nmap -f 192.168.1.1

nmap -f 15 192.168.1.1

nmap --mtu 32 192.168.1.1

SPOOFING

Fragmantasyon seçeneği, güvenlik sistemleri tarafından tespit edilebilmektedir. Bu sistemleri atlatmak için spoofing yöntemi tercih edilebilir.nmap -D <spooflanan ip> <Taranacak olan,Hedef ip>

Güvenlik ürünlerini atlatmak için;

--data-length <sayı>=Paket boyutunun olacağı uzunluğu <sayı> belirtir.

--ip-options <R|T|U|S *IP IP2…+ |L *IP IP2 …+ > yada --ip-options <hex string> =Paketler içerisindeki IP özelliklerini belirtir.

--randomize-hosts = Listede belirtilen taranılacak hostları rastgele bir şekilde seçer.

--badsum = Yanlış checksuma sahip TCP veya UDP paketleri gönderir. firewall tespiti için kullanılır.

--max-rate: Saniyede max kaç paket yollanacağını belirler.

nmap ile tarama yapıldığında;

Open = Portun erişilebilir olduğu ve portun TCP, UDP bağlantısı kabul ettiğini gösterir.

Closed = Portun erişilebilir olduğu ancak üzerine işlem yapılamadığı bilgisini gösterir.

Filtered = Bir paket filtreleme mekanizması tarafından engelleniyor manasına gelir. Portun açık olduğu veya kapalı olduğu konusunda herhangi bir karara varılamamıştır.

Unfiltered = Portlara erişiliyor ama açık mı kapalı mı bilemedim durumudur. (Üçlü el sıkışmanın SYN,SYN-ACK,ACK ayaklarının ACK işlemini ,yani geriye cevap dönüyor mu? sorusunu cevaplar.)

Open | Filtered = Portlar açık mı veya filtrelenmiş mi karar veremedim manasına gelir.(UDP, FIN, Null, Xmas Scan)

Closed|filtered (Kapalı|Filtreli): Nmap portların kapalı ya da filtreli olduğuna karar veremez.

Tarama Türleri;

1-) TCP Syn (Half Open) Scan

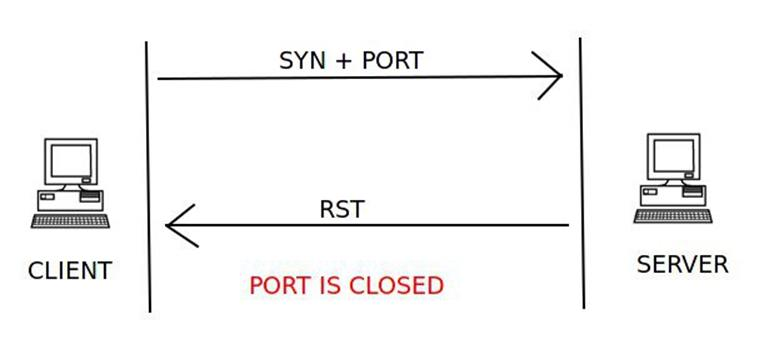

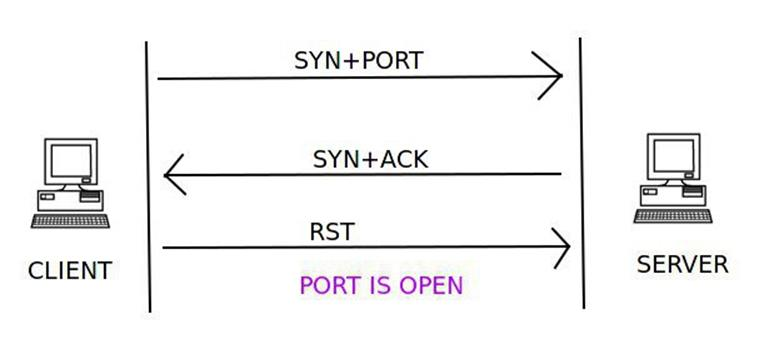

Kaynak makinenin TCP Syn bayrağı göndermesiyle karşı tarafın TCP portlarının açık veya kapalı olduğu dönen bayrağın RST+ACK veya SYN + ACK olmasından anlaşılır. RST+ACK dönüyorsa kapalı manasına, SYN+ACK dönüyorsa açık manasına gelir.nmap -sS -v [Hedef IP]

TCP bayrakları (flags) ;

SYN = Senkronize mesajı (Synchronize)

ACK = Alındı Mesajı (Acknowledgement)

RST = Bağlantı iptali(Reset)

FIN = Bitirme mesajı (Fnish)

Portlarin açık olduğu durumlarda ise hedef makina SYN + ACK bayrakli segment döndürür. Daha sonra kaynak makina RST+ACK bayrakli segment göndererek bağlantiyi koparir ve böylelikle TCP üçlü el sıkışma (TCP three-way handshaking) tamamlanmaz. Bu tarama türünde TCP üçlü el sıkışma gerçekleşmediği için bu tarama türü hedef sistemlerinde herhangi bir şekilde iz bırakmaz. Hızlıdır.

2-) FIN (Stealth) Scan

Hedef makineye gönderilen istek TCP olmadan gönderilecektir. Yine Üçlü el sıkışma olayındaki gibi RST+ACK döndürürse kapalı porta denk gelmişiz demektir. Eğer açık portuna gelirse hedef makinadan herhangi bir tepki dönmeyecektir.nmap -sF -v [Hedef IP]

3-)Xmas (Christmas) Scan

URG, PSH ve FIN bayraklarının 1 olduğu durumlarda makinenin verdiği tepkiye göre bir sonuç çıkartmaktayız. Eğer RST+ACK dönerse kapalı port, tepki görmezse açık port manasına gelir.nmap -sX -v [Hedef IP]

4-)Ping Scan

Traceroute, komutu gibi bilgisayarlar arası ICMP Echo isteği gönderilir. IP adresi erişilebilir ve ICMP filtrelemesi bulunmadığı müddetçe bir cevap dönecektir. bEğer hedef makine erişilebilir değilse veya paket filtreleyici ICMP paketlerini filtreliyorsa, hedef makinedan herhangi bir cevap dönmeyecektir.nmap -sP -v [Hedef IP]

5-)UDP Scan

Kaynak makinanın hedef makinaya gönderdiği UDP diyagramına ICMP Port Unreachable yanıtı döndürülüyorsa anlamalıyız ki makine kapalı, UDP diyagramı dönüyorsa makine açıktır.nmap -sU -v [Hedef IP]

7-) Null Scan

Hiç bir bayrağın bulunmayacağı bu tarama türü, gerçek hayatta karşımıza çıkmayan bir durumdur. Kaynak makinanın göndereceği bayraksız segmentler karşısında hedef makinenin vereceği tepkiler FIN scan ile aynıdır. Kaynak makinanın göndereceği bayraksız segment, hedef makinenin kapalı bir portuna gelirse hedef makina RST + ACK bayraklı segment döndürecektir. Eğer port açık olursa hedef makinadan herhangi bir tepki dönmeyecektir.

nmap -sN -v [Hedef IP]

8-)IP Protocol Scan

Bu tarama türü standart nmap tarama türlerinden biraz farklıdır. Bu tarama türünde hedef makinelerin üzerlerinde çalışan IP tabanlı protokoller tespit edilmektedir. Bu yüzden bu tarama türüne tam anlamıyla bir port taraması demek mümkün değildir. Hedef makine üzerinde taramasını yaptığımız ip protokolü aktif haldeyse makineden bu taramaya herhangi bir cevap gelmeyecektir. Hedef makine üzerinde, taramasını yaptığımız IP protokolü aktif halde değilse hedef makineden bu taramaya, tarama yapılan protokolün türüne göre değişebilen RST bayraklı (RST Bayrağı "1" yapılmış) bir segment cevap olarak gelecektir.

nmap -sO -v [Hedef IP]

9-)ACK scan

Bu tarama türünde kaynak makina hedef makinaya TCP ACK bayraklı segment gönderir. Eğer hedef makina ICMP destination unreachable mesajını dönerse ya da hedef makinada bu taramaya karşılık herhangi bir tepki oluşmazsa port "filtered" olarak kabul edilir. Eğer hedef makina RST bayraklı segment döndürürse port "unfiltered" kabul edilir.

nmap -sA -v hedef_ip_adresi

10-)Window scan

Window scan, ack scan türüne benzer ancak bir önemli farkı vardır. Window scan portların açık olma durumlarını yani "open" durumlarını gösterebilir. Bu taramanın ismi TCP windowing işleminden gelmektedir. Bazı TCP yığınları, RST bayraklı segmentlere cevap döndüreceği zaman, kendilerine özel window boyutları sağlarlar. Hedef makinaya ait kapali bir porttan dönen RST segmentine ait window boyutu sıfırdır. Hedef makinaya ait açık bir porttan dönen RST segmentine ait window boyutu sıfırdan farklı olur.

nmap -sW -v hedef_ip_adresi

11-)TCP Connect Scan

Kaynak bilgisayardan yapılacak TCP Connect taraması, kapalı portlarda TCP SYN taraması gibi cevap dönecek. RST+ACK bayraklı paket dönecektir. Ancak açık olduğu durumlarda TCP SYN taramalarının tersine, hedefin göndereceği SYN+ACK bayraklı paketi kaynak bilgisayar ACK bayraklı paket göndererek cevaplar ve üçlü el sıkışmayı tamamlar.

nmap -v -sT <Hedef IP>

12-)Idle Scan

Kaynak bilgisayarın hedefe tarama esnasında aktif rol almadığı tarama türüdür. Kaynak bilgisayar zombie olarak nitelendirilen makinalar üzerinden hedef makinayı tarayarak bilgi toplar.

nmap -v -sI <zombi_ip> <Hedef IP>

13-) FTP Bounce Scan

FTP serverlarının pasif olarak çalışması ile gerçekleşir. Nmap'in taramayı gerçekleştirebilmesi için, aradaki FTP serverla bağlantı kurması gerekir.Bağlantı kurduktan sonra Nmap verileri taranacak olan hedef IP ve porta yönlendirir. Yönlendirme işleminden sonra FTP üzerinde taramayı gerçekleştirebilmek için öncelikle PORT komutu, sonra verileri aktarabilmek için LIST komutu çalıştırılır.

nmap -v -b <user@ftpserver> <Hedef IP>

14-)List Scan

Bu tarama türü gerçek bir tarama değildir. Sadece Nmapin sorun çözme ve test yeteneklerini aktif kılar. Taranacak olan aktif makinaların IP'lerini sıralar. Eğer reverse DNS çözümlemesi iptal edilmişse List Scan network üzerinde tamamen sessizdir. Herhangi bir paket almaz veya göndermez.

nmap -v -sL <Hedef IP>

15-)RPC Scan

RPC Scan, hedefin üzerinde koşan RPC uygulamalarını keşfeder. Başka bir tarama türü ile açık portlar keşfedildikten sonra,RPC Scan hedefin açık portlarına RPC Null göndererek, eğer çalışan bir RPC uygulaması varsa, RPC uygulamasını harekete geçirir.RPC Scan, Version Detection Scan işlemi esnasında otomatik olarak çalıştırılır.

nmap -v -sR <Hedef IP>

16-)Version Detection

Version Detection, bütün portların bilgilerini bulabilecek herhangi bir tarama türü ile birlikte çalışır. Eğer herhangi bir tarama türü belirtilmediyse yetkili kullanıcılar için TCP SYN, diğer kullanıcılar için TCP Connect çalıştırılır. Eğer açık port bulunursa, Version Detection taraması hedef üzerinde araştırma başlatır ve elde edebileceği kadar bilgiyi almaya çalışır.

nmap -v -sV <Hedef IP>

17-) Nmap Betik Motoru (Nmap Scripting Engine -NSE)

NSE olarak adlandırılan bu komut kalıp olarak “–script= example.nse” eklenmesiyle oluşturulur. Karşıdan ciddi bilgilerin ele geçirilmesi olağandır.NSE (nmap script engine) nmapin en güçlü ve kullanışlı özelliklerinden birisidir. Nse'yi normal nmap komutlarıyla yapılamayan yada yapılması çok zor olan işlemlerin daha kolay bir şekilde yapılmasının sağlandığı bir betikler bütünü olarak tarif edebiliriz. Nmap ile birlikte birçok betik kütüphanesi hazır olarak gelmektedir. NSE kullanılarak temel olarak yapılabilecekler aşağıda listelenmiştir.

1) Ağ Keşifleri: hedef etki alanlarının whois veri tabani sorgulari yapilabilir. Hedef sistemlerin snmp sorgulari yapılabilir ve mevcut nfs/smb/rpc paylaşım ve servisleri listenilebilir.

2) Karmaşık Versiyon Tespiti: normal nmap komutlarıyla hedef sistemlerin versiyonları belirlenebilmektedir. NSE ile hedef sistemlerin versiyonları çok daha ayrıntılı bir şekilde tespit edilebilir.

3) Zafiyet (Vulnerability) Tespiti: normal nmap komurtlariyla hedef sistemlerin zafiyetleri tam anlamıyla tespit edilememektedir. NSE ile bu zafiyetler daha kolayca belirlenebilir. Nmap ile hazır gelen biir çok zafiyet tespit betiği bulunmaktadir. Ancak temel işlevinin zafiyet tarayicisi olmadığının bilinmesi gerekir.

4) Arka Kapi (backdoor) Tespiti: NSE bazı arka kapı programlarınıda tespit edebilmektedir.

5) Zafiyet Sömürmesi (vulnerability exploitation) NSE ile sadece hedef sistemlerin zafiyetleri tespit edilmekle kalmayıp bu zafiyetlerin bazıları kullanılarak hedef sistemlere sızılması mümkün olmaktadır. Fakat nmap'in temel amacı metasploit gibi bir zafiyet sömürü programına dönüşmek değildir. Buna rağmen NSE ile hedef sistemlerdeki bazı zafiyetlerin sömürülmesi de mümkündür. NSE 'nin geliştirilmesine devam edilmektedir.

Nmap Tarama Örneklei :

- nmap -sS -sV -Pn -top-ports 10 192.168.38.130

sS : Syn Taramasi

sV : Versiyon Bilgisi

Pn : Ping Atma

Top-ports10: En Çok Kullanilan 10 Portu Tara. - nmap -sS -sV -Pn -T4 -p- 192.168.38.130sS : Syn TaramasısV : Versiyon BilgisiPn : Ping AtmaT4 : Tarama Hızı Hızlı Bir Tarama.-p- : Tüm Portları TaraBu Tarama Çok Uzun Sürer

- nmap -sS -A -Pn -oA sonuclar 51.255.10.187sS : Syn TaramasiA : Versiyon Ve İşletim Sistemi BilgisiPn : Ping AtmaoA : 3 Farkli Formatta Tarama Çıktısını Kaydeder.

İpucu: -oA parametresi ile yapılan işlemde tarama durursa "nmap -resume dosyaismi" denilerek taramaya devam edilebilir.

- nmap --script ftp-anon -p 21 51.255.10.187script : Nmap Scriptlerini Kullanmamizi Sağlar.ftp-anon : Ftp 'ye Anonim Girişi Olup Olmadıgını Kontrol Eder.p 21 : Port 21 de Scripti Çalıştırır.

- nmap --script http-dombased-xss www.trazer.orgscript : Nmap Scriptlerini Kullanmamizi Sağlar.http-dombased-xss : trazer.org'da xss araCouldn't find any DOM based XSS.=Yani Herhangi Bir Dom Tabanli XSS Bulunamadı

- Birden Fazla IP Adresi ya da Bir IP Subnet’ini Taramak İçin örnekler; 192.168.1.1 192.168.1.44

nmap 192.168.1.0/24

nmap 192.168.1.1,2,3

nmap 192.168.1.1-20

nmap 192.168.1.* - İşletim Sistemi ve Versiyonu Bulma; nmap -A 192.168.1.44

nmap -v -A 192.168.1.44

nmap -A -iL /tmp/scanlist.txt - Bir Host ya da Network’ün Firewall tarafından korunup korunmadığını öğrenme; nmap -sA <hedef_ip>

- Firewall ile korunan bir Host’u Tarama; nmap -PN <hedef_ip>

- Network Taraması ile çalışan cihaz ya da serverların tespit edilmesi; nmap- sP 192.168.1.0/24

- Hızlı tarama; nmap -F <hedef_ip>

- Alınan ve Gönderilen Tüm Paketleri Görüntüleme; nmap –packet-trace <hedef_ip>

- Özel Port Taraması; 80. Portu Tarama: nmap -p 80 192.168.1.1

TCP 80 Portunu Tarama : nmap -p T:80 192.168.1.1

UDP 53 Portunu Tarama : nmap -p U:53 192.168.1.1

İki Portu Tarama : nmap -p 80,443 192.168.1.1

Port aralığı tarama : nmap -p 80-200 192.168.1.1 - Ağdaki Bütün Cihazlar Üzerindeki Açık Portları Tarama; nmap -T5 192.168.1.0/24

Uygulamamızın -T parametresi ile tarama hızı ayarlanabilir. Uygulamanın bu özelliği sayesinde, belli bir sürede belli bir sayıdan fazla paket geldiği zaman, o paketin geldiği IP adresini blocklayan güvenlik cihazları aşılabilir.

0 Paranoid = Gönderdiği paketler arasında 5 dakika kadar bekler.

1 Sneaky = Gönderdiği paketler arasında 15 saniye kadar bekleyerek tarama yapar.

2 Polite = Gönderdiği paketler arasında 0.4 saniye kadar bekleyerek tarama yapar.

3 Normal = Varsayılan olarak bu tarama tipi kullanılır.

4 Aggressive = Bu tarama tipinde, cevapların dönmesi için sadece 1.25 saniye beklenir.

5 Insane = Cevabın dönmesi için 0.3 saniye bekleyerek paralel bir tarama gerçekleştirilir.

- Uzak Host üzerindeki İşletim Sistemini Tespit Etme; nmap -O 192.168.1.1

nmap -O –osscan-guess 192.168.1.1

nmap -v -O –osscan-guess 192.168.5.1 - Yapılan taramaları Txt olarak kaydetme; nmap 192.168.1.1 > output.txt

- nmap -sS -v 192.168.133.129 ;Özelliği NMAP yazılımının ekrana daha fazla bilgi dökmesini sağlar.

- nmap –sS –sV –Pn –p- 192.168.133.129 ; Standart SYN Scan ile tarama yapacak ve versiyon tespitinde bulunacaktır. Bilmediğimiz ise -Pn komutu ping atmasını önlemek ve -p- komutu ise 65535 portun tamamını taramasını sağlayacaktır.

- nmap –sW –T1 –p- 192.168.133.129 ;Window Scan gerçekleştirecek yazılım, -T1 komutu ile yavaş bir şekilde tarama yapacak ve Firewall yani güvenlik duvarlarına yakalanamayacaktır.

- nmap –script vuln 192.168.10.0/24 ; Bu komut ile NMAP içeriğinde ki exploiteri hedef sistem üzerinde test edecek ve sonuçları ekrana dökecektir.

- nmap –script=ftp-brute –p 21 192.168.133.129 ;NMAP, içinde ki ftp-brute yazılımı ile hedef makinanın 21. portuna elinde ki şifreler ile giriş yapmaya çalışacaktır. Bu Brute/Force yani Kaba/Kuvvet saldırılarına girer. Bu yazılımları seçmek için -script=yazilim-ismi denilmesi yeterlidir.

- nmap –sC 192.168.44.3 ; NMAP içerisinde ftp-brute gibi onlarca script bulunmaktadır. Bu komut ile NMAP, içeriğinde ki tüm scriptleri çalıştıracaktır.

- nmap -p 443 -iR 10; HTTPS servisini kullanan rastgele 10 tane hostu bulmak için kullanılır.

- nmap -sP --exclude web.xy.com,dns.xy.com,mail.xy.com 192.168.1.0/24 ; 192.168.1.0 - 192.168.1.255 subnetinde belirtilen adresler dışındaki her şeyi tarar.

- nmap --excludefile tehlike.txt 192.168.0.0/16 ;192.168.0.0 - 192.168.255.255 subnetinde belirtilen dosyadaki adresler dışındaki her şeyi tara

- HEARTBLEED SSL AÇIGI tarama : nmap -sV -p 443 --script=ssl-heartbleed 10.0.2.1/24

- nmap 98.138.253.109-162 -T5 --exclude 98.138.157-161 Burada 109 ile 162 nolu IP aralığı arasında bulacağı tüm hostlar için toplu olarak sonuç verecek. Ancak 157 ve 161 ile bitenler liste dışı.

- nmap -T5 --max_rtt_timeout 150 --initial_rtt_timeout 150 -p 80; --max_rtt_timeout : Kat edilen yol süresi

--initial_rtt_timeout : Kaç mili saniye ile başlayacağı - istediğimiz ethernet üstünden arama; nmap -P0 -e eth0 -S 192.168.2.2 <hedef_ip>

- sahte mac adresi; nmap --spoof-mac <MAC-ADDRESS> 192.168.1.1

nmap -v -sT -PN --spoof-mac <MAC-ADDRESS> 192.168.1.1

nmap -v -sT -PN --spoof-mac 0 192.168.1.1 - http ile başlayan scriptleri kullanmak için; nmap --script "http*" <hedef_ip>

- "-D RND:10" : Bu şekilde bir parametre verirseniz(10 değerini kendiniz değiştirebilirsiniz) karşı tarafa farklı farklı random ıplerden NMAP sorgu gönderir, araya da birkaç tane sizin IP adresinizden serpiştirir.

- nmap --script dns-brute -sn <hedef_ip> ; nmap ile cloudflare atlatılabilir. nmap aracı ile hedef sistemin dns üzerindeki tüm alan adlarına subdomain brute force yapılarak alt alan adları tespit edilip gerçek ip adresi bulunabilir.

Nmap Scriptlerini /usr/share/nmap/script/ klasörü altındadır.

- TOR Ağını Kullanarak Nmap Taraması

apt-get install tor

service tor start

'Proxychains uygulaması TOR network’ünü kullanacak şekilde yapılandırılır,

nano /etc/proxychains.conf

'Proxychains uygulamasının konfgürasyon dosyasının en alt satırındaki

'socks4 127.0.0.1 9050 değeri socks5 127.0.0.1 9050 ile değiştirilir.

'TOR kullanılarak Nmap taraması,

proxychains nmap -p 1-65535 -T4 -A -v -Pn 8.8.8.8

'Komutun başına getirilen proxychains ile bağlantılar TOR üzerinden çıkartılabilir

Hiç yorum yok :

Yorum Gönder